Hoe de nieuwe Exploit Protection van Windows Defender werkt (en hoe u deze moet configureren)

Microsoft's Fall Creators Update voegt eindelijk geïntegreerde exploitbescherming toe aan Windows. U moest dit eerder opzoeken in de vorm van de EMET-tool van Microsoft. Het maakt nu deel uit van Windows Defender en wordt standaard geactiveerd.

Hoe de Exploit Protection van Windows Defender werkt

GERELATEERD: Wat is er nieuw in de Fall Creators-update van Windows 10, nu beschikbaar

We hebben lang aanbevolen om anti te gebruiken - gebruik software zoals de Enhanced Mitigation Experience Toolkit (EMET) van Microsoft of de meer gebruiksvriendelijke Malwarebytes Anti-Malware, die onder andere een krachtige anti-misbruikfunctie bevat. Microsoft's EMET wordt veel gebruikt op grotere netwerken waar het kan worden geconfigureerd door systeembeheerders, maar het is nooit standaard geïnstalleerd, vereist configuratie en heeft een verwarrende interface voor gemiddelde gebruikers.

Typische antivirusprogramma's, zoals Windows Defender zelf, gebruiken virusdefinities en heuristieken om gevaarlijke programma's te vangen voordat ze op uw systeem kunnen worden uitgevoerd. Anti-misbruiktools voorkomen eigenlijk dat veel populaire aanvalstechnieken helemaal niet meer werken, dus deze gevaarlijke programma's komen in de eerste plaats niet op uw systeem. Ze maken bepaalde beveiligingen voor besturingssystemen mogelijk en blokkeren technieken voor gemeenschappelijk geheugengebruik, zodat als exploit-achtig gedrag wordt gedetecteerd, ze het proces beëindigen voordat er iets ergs gebeurt. Met andere woorden, ze kunnen zich beschermen tegen vele zero-day-aanvallen voordat ze worden hersteld.

Ze kunnen echter compatibiliteitsproblemen veroorzaken en hun instellingen moeten mogelijk worden aangepast voor verschillende programma's. Daarom werd EMET over het algemeen gebruikt op bedrijfsnetwerken, waar systeembeheerders de instellingen konden aanpassen, en niet op thuiscomputers.

Windows Defender bevat nu veel van dezelfde beveiligingsmaatregelen, die oorspronkelijk werden gevonden in EMET van Microsoft. Ze zijn standaard voor iedereen ingeschakeld en maken deel uit van het besturingssysteem. Windows Defender configureert automatisch de juiste regels voor verschillende processen die op uw systeem worden uitgevoerd. (Malwarebytes beweert nog steeds dat hun anti-exploit-functie superieur is, en we raden nog steeds aan om Malwarebytes te gebruiken, maar het is goed dat Windows Defender er ook een deel van heeft ingebouwd.)

Deze functie wordt automatisch ingeschakeld als je een upgrade hebt uitgevoerd naar de Fall Creators Update van Windows 10 en EMET wordt niet langer ondersteund. EMET kan zelfs niet worden geïnstalleerd op pc's waarop de Fall Creators Update wordt uitgevoerd. Als EMET al is geïnstalleerd, wordt het door de update verwijderd.

NAAR VERWANTE: Hoe u uw bestanden kunt beschermen tegen Ransomware Met de nieuwe "Toegang via gecontroleerde mappen" van Windows Defender

bevat de Fall Creators-update van Windows 10 ook een gerelateerde beveiligingsfunctie genaamd Gecontroleerde maptoegang. Het is ontworpen om malware te stoppen door alleen vertrouwde programma's toe te staan bestanden in uw persoonlijke gegevensmappen aan te passen, zoals Documenten en Afbeeldingen. Beide functies maken deel uit van "Windows Defender Exploit Guard". Toegang tot beheerde mappen is echter niet standaard ingeschakeld.

Hoe u kunt bevestigen dat Exploit Protection is ingeschakeld

Deze functie wordt automatisch ingeschakeld voor alle Windows 10-pc's. Het kan echter ook worden omgeschakeld naar "Auditmodus", waardoor systeembeheerders een logboek kunnen bijhouden van wat Exploit Protection zou hebben gedaan om te bevestigen dat het geen problemen zal veroorzaken voordat het op kritieke pc's wordt ingeschakeld.

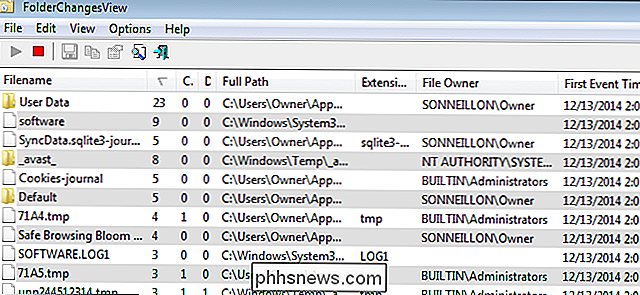

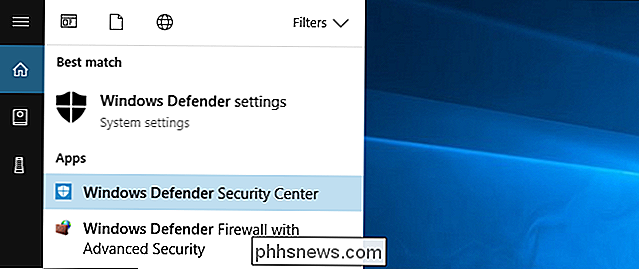

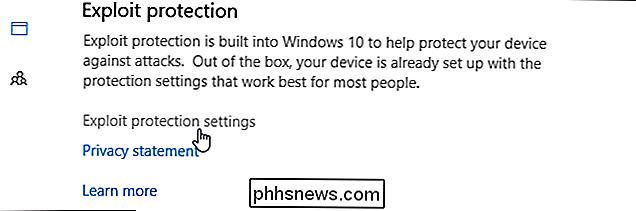

Om te bevestigen dat dit functie is ingeschakeld, kunt u het Windows Defender Security Center openen. Open uw menu Start, zoek naar Windows Defender en klik op de snelkoppeling van Windows Defender Security Center.

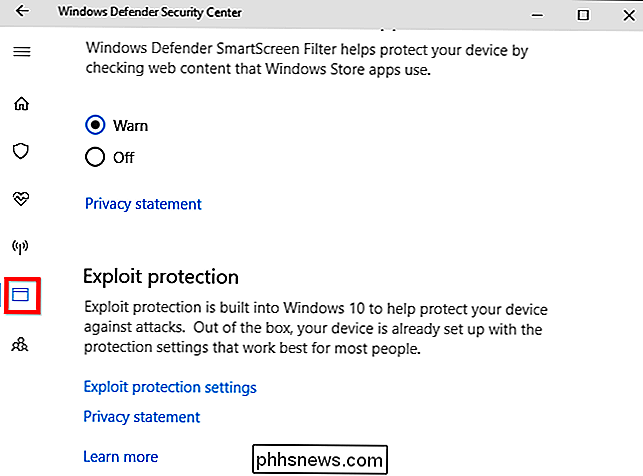

Klik op het venstervormige pictogram 'App en browserbeheer' in de zijbalk. Blader naar beneden en u ziet het gedeelte 'Exploitebescherming'. Het zal je laten weten dat deze functie is ingeschakeld.

Als je dit gedeelte niet ziet, is je pc waarschijnlijk nog niet bijgewerkt naar de Fall Creators Update.

Hoe gebruik je de Exploit Protection

van Windows Defender> Waarschuwing : waarschijnlijk wilt u deze functie niet configureren. Windows Defender biedt vele technische opties die u kunt aanpassen, en de meeste mensen zullen niet weten wat ze hier doen. Deze functie is geconfigureerd met slimme standaardinstellingen die geen problemen veroorzaken en Microsoft kan zijn regels in de loop van de tijd bijwerken. De opties lijken hier in de eerste plaats bedoeld om systeembeheerders te helpen regels voor software te ontwikkelen en deze uit te voeren op een bedrijfsnetwerk.

Als u Exploit Protection wilt configureren, ga dan naar Windows Defender Security Center> App- en browserbeheer, scrol omlaag en klik op "Exploit Protection Settings" onder Exploit Protection.

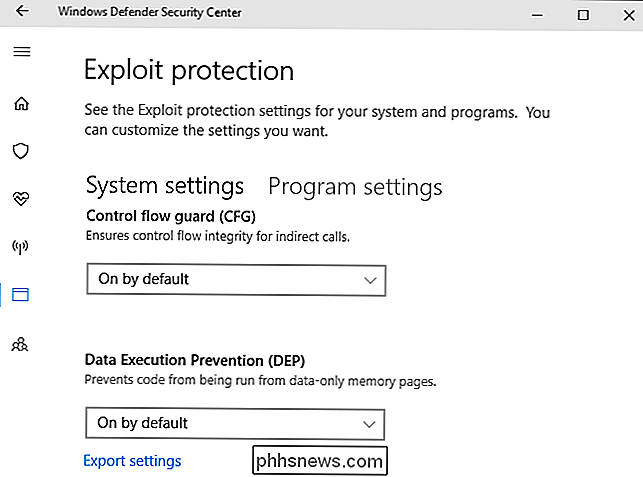

U ziet hier twee tabbladen: Systeeminstellingen en Programma instellingen. Systeeminstellingen regelen de standaardinstellingen die voor alle toepassingen worden gebruikt, terwijl Programma-instellingen de individuele instellingen besturen die voor verschillende programma's worden gebruikt. Met andere woorden, programma-instellingen kunnen de systeeminstellingen voor afzonderlijke programma's overschrijven. Ze kunnen beperkter of minder beperkend zijn.

Onder aan het scherm kunt u klikken op "Instellingen exporteren" om uw instellingen te exporteren als een XML-bestand dat u op andere systemen kunt importeren. De officiële documentatie van Microsoft biedt meer informatie over het implementeren van regels met Groepsbeleid en PowerShell.

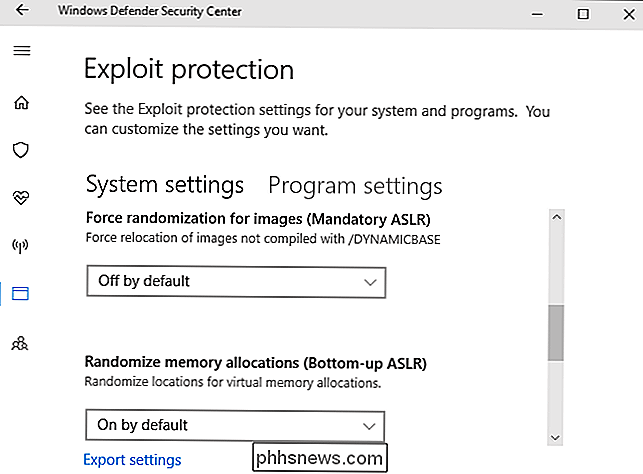

Op het tabblad Systeeminstellingen ziet u de volgende opties: Control flow guard (CFG), Preventie van gegevensuitvoering (DEP), Force randomization for images (Verplichte ASLR), Willekeurig geheugen toewijzen (Bottom-up ASLR), uitzonderingsketens (SEHOP) valideren en Heap-integriteit valideren. Ze zijn standaard allemaal ingeschakeld, behalve de optie Force randomization for images (Mandatory ASLR). Dat is waarschijnlijk omdat verplichte ASLR problemen met sommige programma's veroorzaakt, dus u kunt compatibiliteitsproblemen tegenkomen als u deze inschakelt, afhankelijk van de programma's die u uitvoert.

Nogmaals, u moet deze opties echt niet aanraken tenzij u weet wat u bent aan het doen. De standaardinstellingen zijn verstandig en worden met een reden gekozen.

GERELATEERD: Waarom de 64-bits versie van Windows veiliger is

De interface geeft een zeer korte samenvatting van wat elke optie doet, maar u zult moet wat onderzoek doen als je meer wilt weten. We hebben eerder uitgelegd wat DEP en ASLR hier doen.

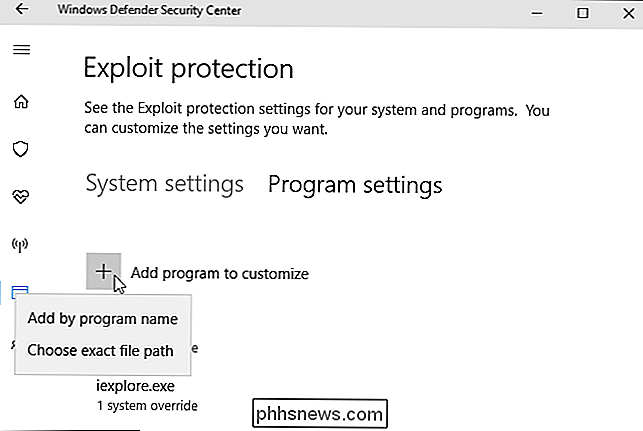

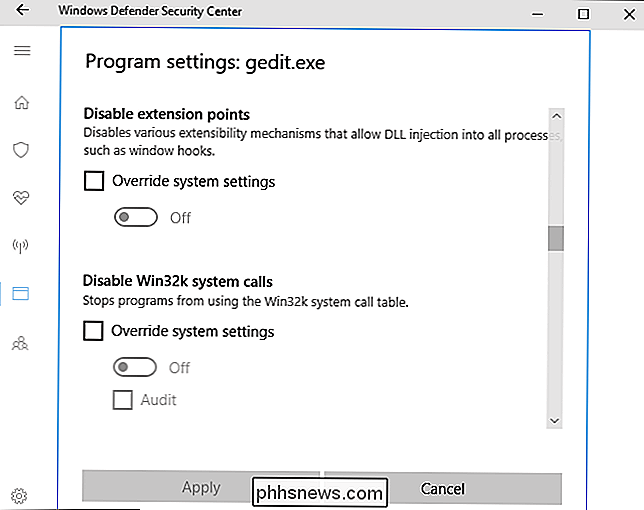

Klik op het tabblad 'Programma-instellingen' en u ziet een lijst met verschillende programma's met aangepaste instellingen. Met de opties hier kunnen de algemene systeeminstellingen worden opgeheven. Als u bijvoorbeeld 'iexplore.exe' in de lijst selecteert en op 'Bewerken' klikt, ziet u dat de regel hier verplicht Mandatory ASLR voor het proces van Internet Explorer inschakelt, ook al is het standaard niet voor het hele systeem ingeschakeld.

Je moet niet knoeien met deze ingebouwde regels voor processen zoals runtimebroker.exe en spoolsv.exe. Microsoft heeft ze om een bepaalde reden toegevoegd.

U kunt aangepaste regels voor afzonderlijke programma's toevoegen door te klikken op "Programma toevoegen om aan te passen". U kunt "Toevoegen op programmanaam" of "Kies het exacte bestandspad", maar het opgeven van een exact pad is veel preciezer.

Na het toevoegen kunt u een lange lijst met instellingen vinden die voor de meesten niet zinvol zijn mensen. De volledige lijst met instellingen die hier beschikbaar is, is: Arbitraire code bewaking (ACG), afbeeldingen met lage integriteit blokkeren, externe afbeeldingen blokkeren, niet-vertrouwde lettertypen blokkeren, code-integriteitsbescherming, bewakingsstroombeveiliging (CFG), Preventie van gegevensuitvoering (DEP), Uitbreidingspunten uitschakelen , Win32k systeemoproepen uitschakelen, Kinderprocessen niet toestaan, Adresfiltering (EAF) exporteren, Willekeurige volgorde voor afbeeldingen dwingen (verplichte ASLR), Filteren van adressen (IAF), Willekeurig geheugen toewijzen (Bottom-up ASLR), Simulatie uitvoeren (SimExec) , Valideer API-aanroep (CallerCheck), Valideer uitzonderingsketens (SEHOP), Valideer het gebruik van hendels, Valideer heap-integriteit, valideer de integriteit van afbeeldingsafhankelijkheid en Valideer stapelintegriteit (StackPivot).

Nogmaals, u moet deze opties niet aanraken tenzij u bent een systeembeheerder die een applicatie wil vergrendelen en je weet echt wat je doet.

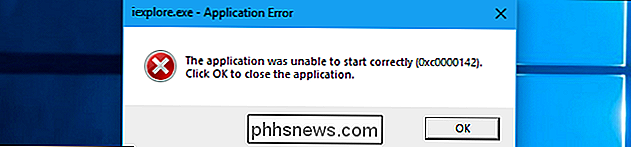

Als test hebben we alle opties voor iexplore.exe ingeschakeld en geprobeerd deze te starten. Internet Explorer liet net een foutmelding zien en weigerde te starten. We hebben zelfs geen melding van Windows Defender gezien waarin werd uitgelegd dat Internet Explorer niet functioneerde vanwege onze instellingen.

Probeer niet blindelings te proberen applicaties te beperken, anders krijg je vergelijkbare problemen op je systeem. Ze zullen moeilijk op te lossen zijn als je niet meer weet dat je de opties ook hebt gewijzigd.

Als je nog steeds een oudere versie van Windows gebruikt, zoals Windows 7, kun je exploitbeschermingsfuncties krijgen door Microsoft's EMET of Malwarebytes te installeren. De ondersteuning voor EMET stopt echter op 31 juli 2018, omdat Microsoft in plaats daarvan bedrijven naar Windows 10 en Windows Defender's Exploit Protection wil duwen.

Pakketten verzenden zonder uw huis te verlaten

Wanneer u een brief per post verzendt, hoeft u alleen maar een stempel erop te tikken en deze in de mailbox te plakken. Maar een pakket verzenden is een heel ander beest. Het goede nieuws is echter dat je nog steeds niet het comfort van je huis hoeft te verlaten als je dat niet wilt. Hier leest u hoe u het postkantoor volledig kunt overslaan en elk pakket kunt verzenden zonder voet naar buiten te gaan.

Handmatig uw locatie instellen in Google Chrome

Telefoons krijgen al het leuke speelgoed. Dankzij ingebouwde GPS, netwerk triangulatie en andere goodies is het mogelijk voor hen om een min of meer exacte locatie te gebruiken voor apps en website tools. Dat is meestal niet waar met laptops en desktop-pc's, waar locatietoegang is wordt meestal bepaald op basis van uw IP-adres.