De WPA2-codering van uw Wi-Fi kan offline worden gekraakt: Hier is een

Voor het beveiligen van uw Wi-Fi-netwerk adviseren we altijd de WPA2-PSK-codering. Het is de enige echt effectieve manier om de toegang tot je wifi-thuisnetwerk te beperken. Maar WPA2-codering kan ook worden gekraakt - hier is hoe.

Zoals gewoonlijk is dit geen gids om iemands WPA2-codering te kraken. Het is een uitleg van hoe uw codering kan worden gekraakt en wat u kunt doen om uzelf beter te beschermen. Het werkt zelfs als u de WPA2-PSK-beveiliging gebruikt met krachtige AES-codering.

Uw wachtwoordzin kan offline worden gekraakt

VERWANTAARD: Uitleg over brute krachtaanvallen: hoe alle codering kwetsbaar is

Er zijn twee soorten manieren om een wachtwoord te kraken, meestal offline en online genoemd. In een off-line aanval heeft een aanvaller een bestand met gegevens die ze kunnen proberen te kraken. Als een aanvaller bijvoorbeeld een wachtwoorddatabase vol hash-wachtwoorden wist te openen en downloaden, konden ze proberen die wachtwoorden te kraken. Ze kunnen miljoenen keren per seconde raden, en ze worden alleen echt beperkt door hoe snel hun computerhardware is. Het is duidelijk dat, met offline toegang tot een wachtwoorddatabase, een aanvaller kan proberen om een wachtwoord veel gemakkelijker te kraken. Ze doen dit via 'brute-forcing' - letterlijk proberen veel verschillende mogelijkheden te raden en hopen dat er een zal matchen.

Een online aanval is veel moeilijker en kost veel, veel langer. Stel je bijvoorbeeld een aanvaller voor die probeert toegang te krijgen tot je Gmail-account. Ze konden een paar wachtwoorden raden en vervolgens blokkeerde Gmail hen om nog meer wachtwoorden te proberen. Omdat ze geen toegang hebben tot de onbewerkte gegevens die ze kunnen proberen om wachtwoorden aan te passen, worden ze drastisch beperkt. (Apple's iCloud was op deze manier geen snelheidsbeperkende wachtwoordschattingen en dat heeft mede geleid tot de enorme diefstal van naaktfotografiefoto's.)

We hebben de neiging om te denken dat wifi alleen kwetsbaar is voor de online aanval. Een aanvaller moet een wachtwoord raden en proberen zich aan te melden bij het wifi-netwerk, zodat ze zeker niet miljoenen keren per seconde kunnen raden. Helaas is dit niet echt waar.

De handdruk in vier richtingen kan worden vastgelegd

GERELATEERD: Hoe een aanvaller uw draadloze netwerkbeveiliging kan kraken

Wanneer een apparaat verbinding maakt met een WPA-PSK Wi -Fi-netwerk, iets dat bekend staat als de "vierweg-handshake" wordt uitgevoerd. In wezen is dit de onderhandeling waarbij het Wi-Fi-basisstation en een apparaat hun verbinding met elkaar opzetten en de wachtwoordzin en versleutelingsinformatie uitwisselen. Deze handshake is de achilleshiel van WPA2-PSK.

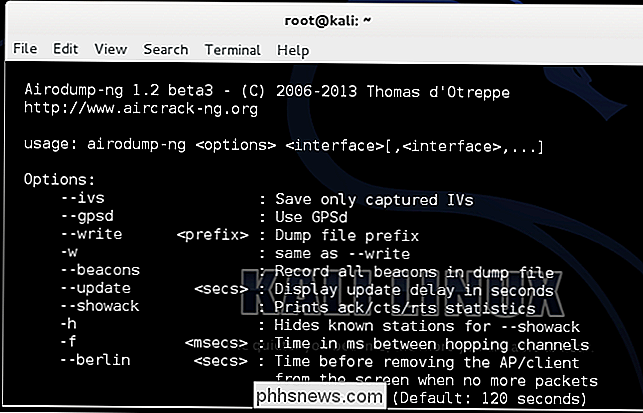

Een aanvaller kan een hulpmiddel als airodump-ng gebruiken om het verkeer in de lucht te volgen en deze vierweg-handshake vast te leggen. Ze beschikken dan over de onbewerkte gegevens die ze nodig hebben om een offline aanval uit te voeren, mogelijke wachtzinnen te raden en deze te proberen tegen de vierweg-handshake-gegevens totdat ze een wachtwoord vinden dat overeenkomt.

Als een aanvaller lang genoeg wacht, zullen ze in staat zijn om deze vierweg-handshake-gegevens vast te leggen wanneer een apparaat verbinding maakt. Ze kunnen echter ook een 'deauth'-aanval uitvoeren, die we hebben behandeld toen we keken naar hoe uw wifi-netwerk kon worden gekraakt. De kwetsbare aanval verbreekt je apparaat met geweld van zijn Wi-Fi-netwerk en je apparaat maakt onmiddellijk opnieuw verbinding en voert de vierweg-handshake uit die de aanvaller kan vastleggen.

De WPA-handdruk kraken

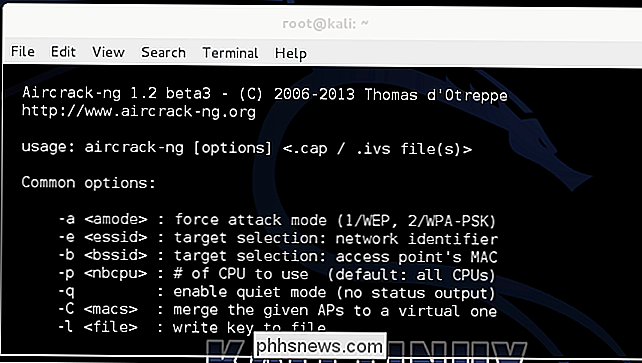

Met de onbewerkte gegevens vastgelegd, kan een aanvaller een hulpmiddel zoals cowpatty of aircrack-ng gebruiken, samen met een "woordenboekbestand" dat een lijst met veel mogelijke wachtwoorden bevat. Deze bestanden worden over het algemeen gebruikt om het kraakproces te versnellen. De opdracht probeert elke mogelijke wachtwoordzin tegen de WPA-handshake-gegevens totdat deze een wachtwoord vindt dat past. Omdat dit een offline aanval is, kan deze veel sneller worden uitgevoerd dan een online aanval. Een aanvaller hoeft niet in hetzelfde fysieke gebied te zijn als het netwerk tijdens een poging om de wachtwoordzin te kraken. De aanvaller zou mogelijk gebruik kunnen maken van Amazon S3 of een andere cloud computing-service of datacenter, waarbij hardware wordt geworpen bij het kraken en het dramatisch wordt versneld.

Zoals gebruikelijk zijn al deze tools beschikbaar in Kali Linux (voorheen BackTrack Linux), een Linux-distributie die is ontworpen voor penetratietesten. Ze kunnen daar in actie worden gezien.

Het is moeilijk te zeggen hoe lang het zou duren om op deze manier een wachtwoord te kraken. Voor een goed, lang wachtwoord kan het jaren duren, mogelijk zelfs honderden jaren of langer. Als het wachtwoord "wachtwoord" is, duurt het waarschijnlijk minder dan een seconde. Naarmate de hardware verbetert, versnelt dit proces. Het is duidelijk een goed idee om een langer wachtwoord te gebruiken om deze reden - 20 tekens zou veel langer duren om te kraken dan 8. Het wijzigen van het wachtwoord om de zes maanden of elk jaar kan ook helpen, maar alleen als u vermoedt dat iemand daadwerkelijk maanden doorbrengt computervermogen om uw wachtwoordzin te kraken. Je bent waarschijnlijk niet zo bijzonder, natuurlijk!

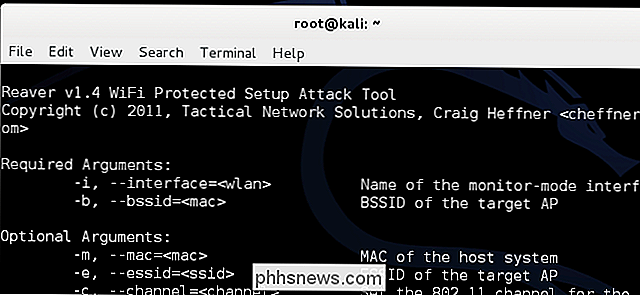

WPS breken met Reaver

GERELATEERD: Heb geen vals gevoel van beveiliging: 5 Onzekere manieren om je wifi te beveiligen

Er is ook een aanval tegen WPS, een ongelooflijk kwetsbaar systeem dat door veel routers wordt geleverd met standaard ingeschakeld. Op sommige routers doet het uitschakelen van WPS in de interface niets - het blijft ingeschakeld voor aanvallers!

In wezen dwingt WPS apparaten om een 8-cijferig pincodesysteem te gebruiken dat de wachtwoordzin omzeilt. Deze PIN wordt altijd gecontroleerd in groepen van twee 4-cijferige codes en het verbindende apparaat wordt geïnformeerd of het viercijferige gedeelte juist is. Met andere woorden, een aanvaller moet alleen de eerste vier cijfers raden en vervolgens kunnen ze de tweede vier cijfers afzonderlijk raden. Dit is een vrij snelle aanval die via de lucht kan plaatsvinden. Als een apparaat met WPS op deze extreem onveilige manier niet werkte, zou het de WPS-specificatie overtreden.

WPA2-PSK heeft waarschijnlijk nog andere beveiligingsrisico's die we nog niet hebben ontdekt. Waarom blijven we zeggen dat WPA2 de beste manier is om uw netwerk te beveiligen? Nou ja, omdat het dat nog steeds is. Het inschakelen van WPA2, het uitschakelen van de oudere WEP- en WPA1-beveiliging en het instellen van een redelijk lang en krachtig WPA2-wachtwoord is het beste wat u kunt doen om uzelf echt te beschermen. <> Ja, uw wachtwoord kan waarschijnlijk worden gekraakt met een beetje moeite en computergebruik macht. Je voordeur kan ook worden gekraakt met een beetje inspanning en fysieke kracht. Maar, ervan uitgaande dat je een fatsoenlijk wachtwoord gebruikt, zal je wifi-netwerk waarschijnlijk in orde zijn. En als je een halfwaardig slot op je voordeur gebruikt, ben je waarschijnlijk ook in orde.

Wat is de POODLE-kwetsbaarheid en hoe kunt u uzelf beschermen?

Het is moeilijk om ons hoofd te bedenken rond al deze internetrampjes terwijl ze zich voordoen, en net zoals we dachten dat internet weer veilig was na Heartbleed en Shellshock dreigden "het leven te beëindigen zoals wij het kennen", daar komt POODLE uit. Raak er niet te druk om, want het is niet zo dreigend als het klinkt.

Het vergrendelingsscherm van Windows 10 opslaan Spotlight-afbeeldingen naar uw harde schijf

Standaard toont Windows 10 achtergrondafbeeldingen op uw vergrendelingsscherm die speciaal voor dit gebruik zijn samengesteld, maar het is niet meteen duidelijk waar ze zijn opgeslagen. Windows vervangt deze afbeeldingen regelmatig, maar als u ze als gewone achtergronden wilt gebruiken, bevinden de laatste meerdere zich meestal in die cache en zijn ze niet te moeilijk om te bewaren als u ze op tijd hebt.