Waarom laat Linux gebruikers toe om de rootdirectory te verwijderen?

Meestal voert geen van ons vrijwillig een actie uit die onze besturingssystemen letterlijk zal breken en ons zal dwingen ze opnieuw te installeren. Maar wat als een dergelijke actie gemakkelijk zou kunnen plaatsvinden, zelfs bij toeval van de kant van de gebruiker? De SuperUser Q & A-post van vandaag biedt het antwoord op de vraag van een verwarde lezer.

De Question & Answer-sessie van vandaag komt tot ons dankzij SuperUser - een onderdeel van Stack Exchange, een door de gemeenschap gestuurde groep van Q & A-websites.

De vraag

Superuser-lezer fangxing wil weten waarom Linux gebruikers toestaat om de hoofdmap te verwijderen:

Toen ik Linux voor het eerst op mijn computer installeerde, vond ik het altijd prettig root te gebruiken omdat ik niet nodig om sudo toe te voegen en mijn wachtwoord in te voeren elke keer dat ik een opdracht uitvoerde waarvoor rootrechten nodig waren.

Op een dag wilde ik gewoon een map verwijderen en liep rm -rf / , waardoor mijn systeem "brak". Ik heb me afgevraagd waarom Linux-ontwerpers zo'n gevaarlijke opdracht niet blokkeerden om zo gemakkelijk te worden uitgevoerd.

Waarom staat Linux gebruikers toe de hoofdmap te verwijderen?

Het antwoord

SuperUser-bijdrager Ben N heeft het antwoord voor ons:

Waarom zou het u blokkeren om te doen wat u maar wilt met uw eigen computer? Inloggen als root of met behulp van sudo zegt letterlijk tegen de machine: "Ik weet wat ik aan het doen ben." Voorkomen dat mensen dubieuze dingen doen, voorkomt meestal ook dat ze slimme dingen doen ( zoals uitgedrukt door Raymond Chen).

Bovendien is er een buitengewoon goede reden om een gebruiker toe te staan de root-directory te fakkelen: een computer ontmantelen door het besturingssysteem en bestandssysteem volledig te wissen. ( Gevaar! Op sommige UEFI-systemen kan rm -rf / ook de fysieke machine blokkeren.) Het is ook redelijk om in een chroot-gevangenis te doen.

Blijkbaar mensen hebben per ongeluk het commando zo vaak uitgevoerd dat een veiligheidsfunctie is toegevoegd. rm -rf / doet niets op de meeste systemen tenzij -no-preserve-root ook wordt geleverd, en er is geen manier waarop je dat per ongeluk kunt typen. Dat helpt ook om te waken tegen slecht geschreven maar goedbedoelde shellscripts.

Heeft u iets toe te voegen aan de uitleg? Geluid uit in de reacties. Wilt u meer antwoorden van andere technisch onderlegde Stack Exchange-gebruikers lezen? Bekijk hier de volledige discussiethread.

Image Credit: Wikimedia Commons

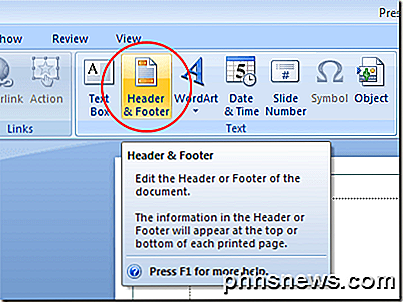

Voeg headers en voetteksten toe aan een PowerPoint-presentatie

Hoewel PowerPoint-presentaties meestal op een scherm worden weergegeven, zijn ze net als andere documenten in de Microsoft Office-suite, zoals Word, Excel en Publisher. Net als die andere applicaties, kunt u aangepaste kop- en voetteksten toevoegen aan een PowerPoint-presentatie om een verscheidenheid aan belangrijke informatie weer te geven.Waa

Een USB-flashdrive gebruiken met uw Android-telefoon of -tablet

Wilt u ooit een video bekijken op uw telefoon of tablet zonder de opslagruimte te verspillen? Of misschien moet je gewoon een bestand bekijken dat je vriend je heeft gegeven. De meeste moderne Android-apparaten ondersteunen standaard USB-drives, dus je kunt een flash-drive aansluiten zoals je dat op een computer zou doen.