Wat is 'Juice Jacking' en moet ik openbare telefoonladers vermijden?

Uw smartphone moet opnieuw worden opgeladenen u bent mijlen verwijderd van de lader thuis ; die openbare oplaadkiosk ziet er veelbelovend uit - sluit gewoon je telefoon aan en krijg de zoete, zoete energie waarnaar je snakt. Wat kan er mogelijk fout gaan, toch? Dankzij de algemene kenmerken van hardware- en softwareontwerp voor mobieltjes, zijn er nogal wat dingen - lees verder om meer te leren over juice jacking en hoe je dit kunt vermijden.

Wat is precies Juice Jacking?

Ongeacht het soort moderne smartphone dat je gebruikt Het is een Android-apparaat, iPhone of BlackBerry. Er is een gemeenschappelijke functie op alle telefoons: de voeding en de datastroom lopen over dezelfde kabel. Of u nu de nu standaard USB miniB-verbinding of de eigen kabels van Apple gebruikt, het is dezelfde situatie: de kabel die wordt gebruikt om de batterij op te laden in uw telefoon is dezelfde kabel die u gebruikt om uw gegevens over te dragen en te synchroniseren.

Deze installatie, data / voeding op dezelfde kabel, biedt een benaderingsvector voor een kwaadwillende gebruiker om toegang te krijgen tot uw telefoon tijdens het laadproces; gebruik maken van de USB-gegevens / voedingskabel om illegaal toegang te krijgen tot de gegevens van de telefoon en / of schadelijke code op het apparaat te injecteren, staat bekend als Juice Jacking.

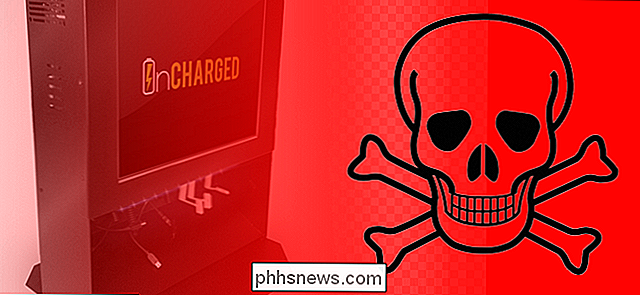

De aanval kan net zo eenvoudig zijn als een inbreuk op de privacy, waarbij uw telefoon koppelt met een computer verborgen in de oplaadkiosk en informatie zoals privéfoto's en contactgegevens worden overgedragen naar het schadelijke apparaat. De aanval kan ook net zo invasief zijn als een injectie van schadelijke code rechtstreeks in uw apparaat. Op de BlackHat-beveiligingsconferentie van dit jaar presenteren beveiligingsonderzoekers Billy Lau, YeongJin Jang en Chengyu Song "MACTANS: het injecteren van malware in iOS-apparaten via kwaadwillende laders", en hier is een fragment uit hun presentatiesamenvatting:

In deze presentatie, we laten zien hoe een iOS-apparaat kan worden aangetast binnen een minuut nadat het op een kwaadwillende lader is aangesloten. We onderzoeken eerst de bestaande beveiligingsmechanismen van Apple ter bescherming tegen willekeurige software-installatie en beschrijven vervolgens hoe USB-capaciteiten kunnen worden gebruikt om deze verdedigingsmechanismen te omzeilen. Om de persistentie van de resulterende infectie te garanderen, laten we zien hoe een aanvaller zijn software kan verbergen op dezelfde manier waarop Apple zijn eigen ingebouwde toepassingen verbergt. <> Om de praktische toepassing van deze kwetsbaarheden te demonstreren, hebben we een kwaadwillende lader voor het concept van het concept gebouwd. Mactans genaamd, met behulp van een BeagleBoard. Deze hardware is geselecteerd om het gemak te demonstreren waarmee onschuldig ogende, kwaadwillende USB-laders kunnen worden geconstrueerd. Hoewel Mactans werd gebouwd met een beperkte hoeveelheid tijd en een klein budget, hebben we ook even overwogen wat meer gemotiveerde, goed gefinancierde tegenstanders konden bereiken.

Met behulp van goedkope standaard hardware en een opvallende beveiligingslek waren ze in staat om toegang krijgen tot de iOS-apparaten van de huidige generatie in minder dan een minuut, ondanks de vele veiligheidsmaatregelen die Apple heeft getroffen om dit soort dingen specifiek te vermijden.

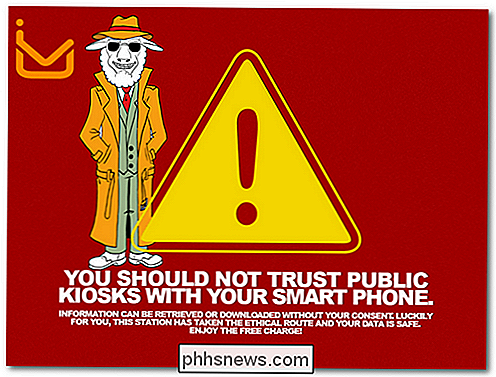

Dit soort exploit is echter geen nieuw punt op de beveiligingsradar. Twee jaar geleden, op de DEF CON-beveiligingsconferentie van 2011, bouwden onderzoekers van Aires Security, Brian Markus, Joseph Mlodzianowski en Robert Rowley een oplaadkiosk om specifiek de gevaren van juicejacking te demonstreren en het publiek te wijzen op hoe kwetsbaar hun telefoons waren toen verbonden met een kiosk - de afbeelding hierboven werd getoond aan gebruikers nadat ze in de kwaadaardige kiosk vijzelden. Zelfs apparaten die waren geïnstrueerd om geen gegevens te koppelen of gegevens te delen, liepen nog steeds regelmatig gevaar via de Aires Security-kiosk. <> Zelfs nog verontrustender is dat blootstelling aan een kwaadaardige kiosk een slepende veiligheidsprobleem kan veroorzaken, zelfs zonder onmiddellijke injectie van schadelijke code. In een recent artikel over dit onderwerp belicht beveiligingsonderzoeker Jonathan Zdziarski hoe de kwetsbaarheid van het paren van iOS aanhoudt en kan malafide gebruikers een venster naar uw apparaat bieden, zelfs nadat u niet langer in contact bent met de kiosk:

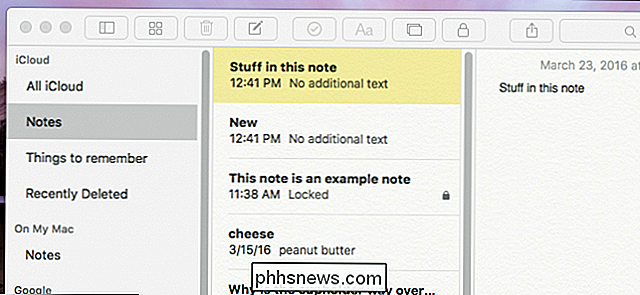

Als u niet bekend bent met hoe paren op uw iPhone of iPad werkt, is dit het mechanisme waarmee uw bureaublad een vertrouwde relatie met uw apparaat tot stand brengt, zodat iTunes, Xcode of andere hulpprogramma's ermee kunnen praten. Zodra een desktopcomputer is gekoppeld, heeft deze toegang tot een groot aantal persoonlijke gegevens op het apparaat, waaronder uw adresboek, notities, foto's, muziekverzameling, sms-database, cache typen en kan zelfs een volledige back-up van de telefoon maken. Zodra een apparaat is gekoppeld, kunnen dit alles en meer op elk moment draadloos worden bekeken, ongeacht of WiFi-synchronisatie is ingeschakeld. Een koppeling duurt gedurende de levensduur van het bestandssysteem: als uw iPhone of iPad eenmaal is gekoppeld aan een andere machine, duurt die koppelingsrelatie totdat u de telefoon terugzet naar de fabrieksinstellingen.

Dit mechanisme is bedoeld om gebruik te maken van uw iOS-apparaat pijnloos en plezierig, kan feitelijk een nogal pijnlijke toestand creëren: de kiosk waar je net je iPhone mee hebt opgeladen, kan in theorie een Wi-Fi-navelstreng naar je iOS-apparaat onderhouden voor blijvende toegang, zelfs nadat je je telefoon hebt losgekoppeld en ingeklemd in een nabijgelegen luchthavenlounge stoel om een ronde (of veertig) Angry Birds te spelen.

Hoe ongerust moet ik zijn?

We zijn allesbehalve ongerust hier bij How-To Geek en we geven het altijd aan jou straight: momenteel is juice jacking een grotendeels theoretische bedreiging, en de kans dat de USB-laadpoorten in de kiosk op uw lokale luchthaven feitelijk een geheim front zijn voor een gegevensoverhevelende en malware-injecterende computer, is erg laag. Dit betekent echter niet dat je gewoon je schouders moet ophalen en meteen het zeer reële veiligheidsrisico moet vergeten dat je smartphone of tablet op een onbekend apparaat vormt.

Een aantal jaar geleden, toen de Firefox-extensie Firesheep de In veiligheidskringen over de stad gesproken, het was precies de grotendeels theoretische maar nog steeds zeer reële dreiging van een eenvoudige browserextensie waarmee gebruikers de webservice-sessies van andere gebruikers op het lokale Wi-Fi-knooppunt konden kapen die tot aanzienlijke veranderingen leidden. Eindgebruikers begonnen hun browsesessiebeveiliging serieuzer te nemen (met behulp van technieken zoals tunnelen via hun thuisinternetverbindingen of verbinding maken met VPN's) en grote internetbedrijven maakten grote beveiligingswijzigingen (zoals het coderen van de volledige browsersessie en niet alleen het inloggen).

Juist op deze manier zorgt u ervoor dat gebruikers zich bewust worden van de dreiging van juicejacking, waardoor de kans kleiner wordt dat mensen worden verkloot en de druk op bedrijven toeneemt om hun beveiligingsprocedures beter te beheren (het is bijvoorbeeld geweldig dat uw iOS-apparaat zo gemakkelijk paren en maakt uw gebruikerservaring soepel, maar de implicaties van levenslange koppeling met 100% vertrouwen in het gepaarde apparaat zijn vrij ernstig).

Hoe kan ik het opheffen van sap vermijden?

Hoewel sapvijgen niet zo wijdverspreid is, vormt een bedreiging regelrechte telefoondiefstal of blootstelling aan kwaadaardige virussen via gecompromitteerde downloads, moet u nog steeds gezond verstand voorzorgsmaatregelen nemen om blootstelling aan systemen te voorkomen die mogelijk schadelijke toegang tot uw pe rsonale apparaten.

Afbeelding afkomstig van Exogear

.

De meest voor de hand liggende voorzorgsmaatregelen draaien om het eenvoudigweg onnodig om uw telefoon op te laden met behulp van een systeem van een derde partij: Houd uw apparaten bekroond: De meest voor de hand liggende voorzorgsmaatregel is om uw mobiele apparaat opgeladen te houden. Maak er een gewoonte van om uw telefoon thuis en op kantoor op te laden wanneer u deze niet actief gebruikt of achter uw bureau zit om aan het werk te gaan. Hoe minder vaak u naar een rode 3% batterijstaaf staart wanneer u op reis bent of niet thuis bent, hoe beter.

Draag een persoonlijke oplader:

Opladers zijn zo klein en licht dat ze nauwelijks meer wegen dan de eigenlijke USB-kabel waaraan ze hechten. Gooi een oplader in je tas, zodat je je eigen telefoon kunt opladen en de controle houdt over de gegevenspoort. Draag een back-upbatterij:

Of je nu kiest voor een volledige reservebatterij (voor apparaten waarmee je fysiek kunt ruilen de batterij) of een externe reservebatterij (zoals deze kleine 2600 mAh), je kunt langer doorgaan zonder je telefoon aan een kiosk of stopcontact te hoeven vastbinden. Naast het feit dat uw telefoon een volle batterij heeft, zijn er extra softwaretechnieken die u kunt gebruiken (hoewel u zich kunt voorstellen dat deze minder dan ideaal zijn en niet gegarandeerd werken in het kader van de voortdurend evoluerende wapenrace van beveiligingsactiviteiten). Als zodanig kunnen we niet echt een van deze technieken als echt effectief aanbevelen, maar ze zijn zeker effectiever dan niets doen.

Uw telefoon vergrendelen: Wanneer uw telefoon is vergrendeld, echt vergrendeld en ontoegankelijk zonder de invoer van een pincode of een gelijkwaardig wachtwoord, moet uw telefoon niet koppelen met het apparaat waarmee het verbonden is. iOS-apparaten koppelen alleen als ze zijn ontgrendeld, maar nogmaals, zoals we eerder hebben benadrukt, vindt het koppelen binnen seconden plaats, dus je kunt beter zorgen dat de telefoon echt is vergrendeld.

Power the Phone Down:

Deze techniek werkt alleen op een telefoonmodel per telefoonmodel, omdat sommige telefoons, ondanks dat ze zijn uitgeschakeld, toch het volledige USB-circuit inschakelen en toegang tot de flashopslag in het apparaat mogelijk maken. Koppelingen uitschakelen (alleen voor iOS-apparaten met jailbreak):

Jonathan Zdziarski, eerder genoemd in het artikel, heeft een kleine applicatie vrijgegeven voor gejailbreakte iOS-apparaten waarmee de eindgebruiker het koppelingsgedrag van het apparaat kan regelen. Je kunt zijn toepassing, PairLock, in de Cydia Store vinden en hier. Een laatste techniek die je kunt gebruiken, die effectief is, maar lastig, is het gebruik van een USB-kabel waarvan de gegevensdraden zijn verwijderd of kortgesloten. Verkocht als "alleen stroom" kabels, missen deze kabels de twee draden die nodig zijn voor datatransmissie en hebben alleen de twee draden voor vermogensoverdracht over. Een van de nadelen van het gebruik van een dergelijke kabel is echter dat je apparaat meestal langzamer oplaadt, omdat moderne laders de gegevenskanalen gebruiken om te communiceren met het apparaat en een geschikte maximale overdrachtsdrempel instellen (afwezigheid van deze communicatie, de lader zal standaard de laagste veilige drempelwaarde).

Uiteindelijk is de bekendheid van de beste verdediging tegen een gecompromitteerd mobiel apparaat. Houd uw apparaat opgeladen, schakel de beveiligingsfuncties van het besturingssysteem in (wetende dat ze niet waterdicht zijn en elk beveiligingssysteem kan worden uitgebuit), en vermijd dat u uw telefoon op onbekende laadstations en computers aansluit, net zoals u verstandig voorkomt dat bijlagen worden geopend van onbekende afzenders.

Hoe de locatie van de map Mijn documenten te verplaatsen of te wijzigen

Standaard bevindt de map Mijn documenten zich in Windows XP en bevindt Windows Vista zich op hetzelfde station of dezelfde partitie als het besturingssysteem. Dit is prima voor iedereen die slechts één station of één partitie op hun computer heeft, zoals het C-station, maar als u meer dan één fysiek of logisch station op uw computer hebt, kunt u het beste uw map Mijn documenten verplaatsen van de systeemaandrijving.In Wi

Maak snel een persoonlijke website met Google Sites

Ooit al eens snel een webpagina willen maken voor uw buurtboekclub of sportteam? Of misschien een persoonlijke pagina die u kunt delen met uw vrienden en familie voor een specifiek evenement, zoals een bruiloft of verjaardagsfeest?Als u een Google-zoekopdracht uitvoert, krijgt u honderden vermeldingen over het direct maken van webpagina's met behulp van sjablonen, enzovoort, maar u moet normaal gesproken een beetje geld uitgeven