Zombie Crapware: hoe de Windows-platform-binaire tabel werkt

Weinig mensen merkten op dat moment, maar Microsoft heeft een nieuwe functie toegevoegd aan Windows 8 waarmee fabrikanten de UEFI-firmware met crapware kunnen infecteren. Windows zal doorgaan met het installeren en opnieuw genereren van deze rommel-software, zelfs nadat u een schone installatie hebt uitgevoerd.

Deze functie blijft aanwezig op Windows 10 en het is absoluut raadselachtig waarom Microsoft pc-fabrikanten zoveel stroom zou geven. Het benadrukt het belang van het kopen van pc's in de Microsoft Store - zelfs als een schone installatie wordt uitgevoerd, wordt niet alle vooraf geïnstalleerde bloatware verwijderd.

WPBT 101

Vanaf Windows 8 kan een pc-fabrikant een programma insluiten - een Windows .exe-bestand, hoofdzakelijk - in de UEFI-firmware van de pc. Dit wordt opgeslagen in de sectie "Windows Platform Binary Table" (WPBT) van de UEFI-firmware. Telkens wanneer Windows opstart, kijkt het naar de UEFI-firmware voor dit programma, kopieert het van de firmware naar het station van het besturingssysteem en voert het uit. Windows zelf biedt geen manier om dit te voorkomen. Als de UEFI-firmware van de fabrikant dit aanbiedt, zal Windows het zonder enige twijfel draaien.

Lenovo's LSE en zijn beveiligingsgaten

GERELATEERD: Hoe computerfabrikanten worden betaald om je laptop slechter te maken

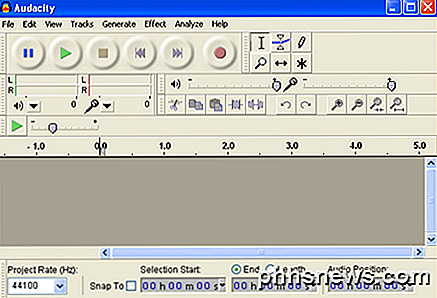

Het is onmogelijk om te schrijven over deze twijfelachtige functie zonder de zaak te vermelden die hem onder de aandacht bracht. Lenovo heeft verschillende pc's geleverd met zoiets als de "Lenovo Service Engine" (LSE) ingeschakeld. Hier is wat Lenovo beweert is een volledige lijst van getroffen pc's.

Wanneer het programma automatisch wordt uitgevoerd door Windows 8, downloadt de Lenovo Service Engine een programma met de naam OneKey Optimizer en rapporteert een bepaalde hoeveelheid gegevens terug naar Lenovo. Lenovo introduceert systeemservices die zijn ontworpen om software van internet te downloaden en bij te werken, waardoor het onmogelijk wordt om ze te verwijderen - ze komen zelfs automatisch terug na een schone installatie van Windows.

Lenovo ging nog verder, waardoor deze schaduwrijke techniek werd uitgebreid naar Windows 7. De UEFI-firmware controleert het bestand C: Windows system32 autochk.exe en overschrijft dit met de eigen versie van Lenovo. Dit programma wordt tijdens het opstarten uitgevoerd om het bestandssysteem op Windows te controleren. Met deze truc kan Lenovo deze vervelende praktijk ook op Windows 7 laten werken. Het laat maar zien dat de WPBT niet eens nodig is - pc-fabrikanten zouden hun firmware alleen Windows-systeembestanden kunnen laten overschrijven.

Microsoft en Lenovo ontdekten een groot beveiligingslek dat kan worden uitgebuit, dus Lenovo is gelukkig gestopt met verzenden Pc's met deze vervelende rommel. Lenovo biedt een update die LSE van notebook pc's zal verwijderen en een update die LSE van desktop pc's zal verwijderen. Deze worden echter niet automatisch gedownload en geïnstalleerd, dus veel - waarschijnlijk de meeste - getroffen Lenovo-pc's zullen deze rommel blijven installeren in hun UEFI-firmware.

Dit is gewoon een ander lastig beveiligingsprobleem van de pc-fabrikant die ons pc's heeft gebracht besmet met Superfish. Het is onduidelijk of andere pc-fabrikanten de WPBT op een vergelijkbare manier hebben misbruikt op sommige van hun pc's.

Wat zegt Microsoft hierover?

Zoals Lenovo opmerkt:

"Microsoft heeft onlangs bijgewerkte beveiligingsrichtlijnen gepubliceerd over hoe om deze functie het best te implementeren. Het gebruik van LSE door Lenovo is niet consistent met deze richtlijnen en daarom is Lenovo gestopt met het verzenden van desktopmodellen met dit hulpprogramma en raadt klanten met dit hulpprogramma ingeschakeld een hulpprogramma voor opschonen uit dat de LSE-bestanden van het bureaublad verwijdert. "

In andere woorden, de Lenovo LSE-functie die de WPBT gebruikt om junkware van internet te downloaden, was toegestaan volgens het oorspronkelijke ontwerp en richtlijnen van Microsoft voor de WPBT-functie. De richtlijnen zijn pas nu verfijnd.

"Het primaire doel van WPBT is om kritieke software aan te houden, zelfs wanneer het besturingssysteem is gewijzigd of opnieuw is geïnstalleerd in een" schone "configuratie. Een van de gebruiksdoelen voor WPBT is om antidiefstalsoftware in te schakelen die moet worden gehandhaafd in het geval dat een apparaat is gestolen, geformatteerd en opnieuw is geïnstalleerd. In dit scenario biedt de WPBT-functionaliteit de mogelijkheid voor de antidiefstal-software om zichzelf opnieuw in het besturingssysteem te installeren en te blijven werken zoals bedoeld. "

Deze verdediging van de functie is alleen aan het document toegevoegd nadat Lenovo het voor andere doeleinden had gebruikt . Bevat uw pc WPBT-software?

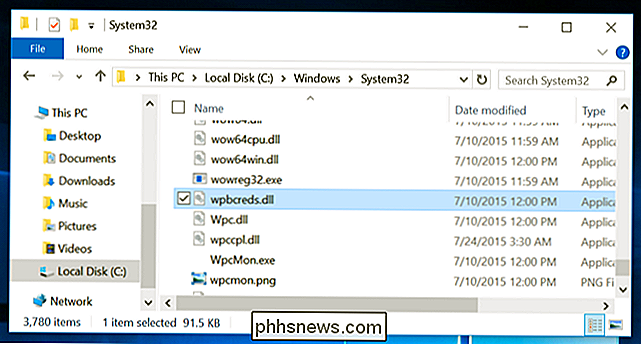

Op pc's die de WPBT gebruiken, leest Windows de binaire gegevens uit de tabel in de UEFI-firmware en kopieert deze naar het bestand wpbbin.exe tijdens het opstarten.

U kunt controleer uw eigen pc om te zien of de fabrikant software in de WPBT heeft opgenomen. Open hiervoor de map C: Windows system32 en zoek naar een bestand met de naam

wpbbin.exe

. Het bestand C: Windows system32 wpbbin.exe bestaat alleen als Windows het kopieert van de UEFI-firmware. Als het niet aanwezig is, heeft uw pc-fabrikant WPBT niet gebruikt om automatisch software op uw pc uit te voeren. WPBT en andere junkware vermijden Microsoft heeft nog een paar regels voor deze functie opgesteld na Lenovo's onverantwoordelijke beveiliging mislukking. Maar het is verbijsterend dat deze functie zelfs in de eerste plaats bestaat - en vooral verbijsterend dat Microsoft deze zou verschaffen aan pc-fabrikanten zonder duidelijke beveiligingsvereisten of richtlijnen voor het gebruik ervan.

De herziene richtlijnen instrueren OEM's om ervoor te zorgen dat gebruikers deze echt kunnen uitschakelen functie als ze het niet willen, maar de richtlijnen van Microsoft hebben PC-fabrikanten er niet van weerhouden van het misbruiken van Windows-beveiliging in het verleden. Wees getuige van het verzenden van pc's van Samsung waarop Windows Update is uitgeschakeld omdat dat eenvoudiger was dan samenwerken met Microsoft om ervoor te zorgen dat de juiste stuurprogramma's werden toegevoegd aan Windows Update.

GERELATEERD:

De enige veilige plek om een Windows-pc te kopen is de Microsoft Store

Dit is nog een ander voorbeeld van pc-fabrikanten die Windows-beveiliging niet serieus nemen. Als u van plan bent een nieuwe Windows-pc aan te schaffen, raden we u aan er een te kopen in de Microsoft Store, Microsoft geeft echt om deze pc's en zorgt ervoor dat ze geen schadelijke software zoals Lenovo's Superfish, Samsung's Disable_WindowsUpdate.exe, Lenovo's LSE-functie, hebben en alle andere rommel die een standaard pc kan bevatten. Toen we dit in het verleden schreven, antwoordden veel lezers dat dit niet nodig was omdat je altijd een schone installatie van Windows kon uitvoeren om bloatware kwijt te raken. Nou, blijkbaar is dat niet waar - de enige onfeilbare manier om een bloatware-vrije Windows-pc te krijgen is van de Microsoft Store. Het zou niet zo moeten zijn, maar het is.

Wat vooral zorgwekkend is voor de WPBT is niet alleen Lenovo's volledige fout bij het gebruik ervan om beveiligingskwetsbaarheden en junkware in schone installaties van Windows te bannen. Wat vooral zorgwekkend is, is dat Microsoft in de eerste plaats functies als deze levert aan pc-fabrikanten - vooral zonder de juiste beperkingen of richtlijnen.

Het duurde ook enkele jaren voordat deze functie zelfs werd opgemerkt in de bredere techwereld, en dat gebeurde alleen vanwege een vervelende beveiligingslek. Wie weet welke andere vervelende functies in Windows worden gebrand om pc-fabrikanten te misbruiken. Pc-fabrikanten slepen de reputatie van Windows door de modder en Microsoft moet ze onder controle krijgen.

Beeldcredits: Cory M. Grenier op Flickr

PDF-documenten elektronisch ondertekenen zonder ze af te drukken en te scannen

U hebt een document per e-mail ontvangen en moet dit ondertekenen en terugsturen. U kunt het document afdrukken, ondertekenen en vervolgens opnieuw scannen en e-mailen. Maar er is een betere, snellere manier. We laten u zien hoe u snel uw handtekening aan elk PDF-document kunt toevoegen en het kunt opslaan als een standaard PDF-bestand dat overal kan worden gelezen.

Waarom iPhoneservices beter kunnen zijn dan u denkt

Met bedrijven zoals Facebook die zichzelf in heet water bevonden vanwege hun constante gebruik van de GPS in uw smartphone, besloten we dat het tijd was om te geven je een paar extra redenen waarom locatiediensten lang niet zo schandelijk zijn als ze in de media zijn gemaakt. Opmerking: Dat wil niet zeggen dat je locatiediensten gewoon moet inschakelen voor elke toepassing: wanneer u een app toegang verleent tot uw locatie, kan dit de levensduur van de batterij negatief beïnvloeden en krijgt u bedrijfstoegang tot uw locatie, wat kan worden gebruikt om u op advertenties te richten.