Enorme macOS-bug Toestaan van root-aanmelding zonder wachtwoord. Hier is de Fix

Een nieuw ontdekt beveiligingslek in macOS High Sierra geeft iedereen met toegang tot uw laptop de mogelijkheid om snel een root-account aan te maken zonder een wachtwoord in te voeren, zonder de beveiligingsprotocollen te omzeilen die u hebt ingesteld.

Het is eenvoudig om beveiligingsproblemen te overdrijven. Dit is niet een van die tijden. Dit is echt slecht.

Hoe de Exploit werkt

Waarschuwing: doe dit niet op je Mac! We laten je deze stappen zien om aan te geven hoe eenvoudig deze exploit is, maar in werkelijkheid volgen ze laat uw computer onveilig achter. Do. Niet. Do. Dit.

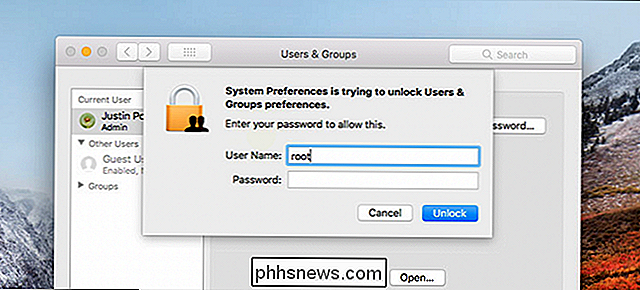

De exploit kan op veel manieren worden uitgevoerd, maar de eenvoudigste manier om te zien hoe het werkt, is in Systeemvoorkeuren. De aanvaller hoeft alleen naar Gebruikers en groepen te gaan, op de vergrendeling linksonder te klikken en vervolgens als 'root' zonder wachtwoord in te loggen.

De eerste keer dat u dit verbazingwekkend doet, een root-account zonder wachtwoord is gecreëerd. De tweede keer dat u daadwerkelijk als root inlogt. In onze tests werkt dit ongeacht of de huidige gebruiker een beheerder is of niet.

Dit geeft de aanvaller toegang tot alle beheerdersvoorkeuren in Systeemvoorkeuren ... maar dat is nog maar het begin, omdat u een nieuwe systeembrede hebt gemaakt rootgebruiker zonder wachtwoord.

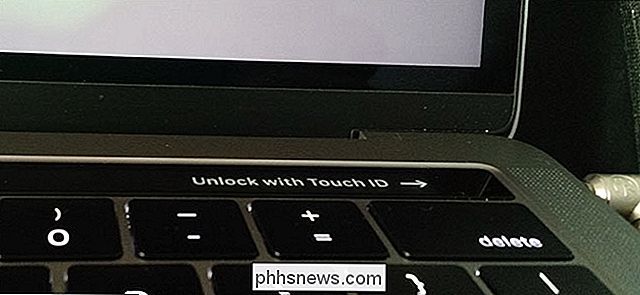

Na het doorlopen van de bovenstaande stappen kan de aanvaller uitloggen en de optie "Overig" kiezen die op het inlogscherm verschijnt.

Vanaf daar kan de aanvaller "root" invoeren als gebruikersnaam en laat het wachtwoordveld leeg. Nadat u op Enter hebt gedrukt, worden ze aangemeld met volledige systeembeheerderrechten.

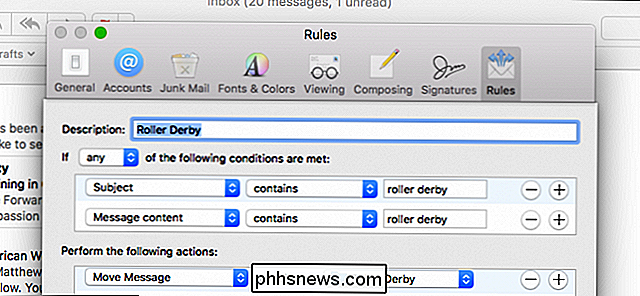

Ze hebben nu toegang tot elk bestand op de schijf, zelfs als het anderszins wordt beschermd door FileVault. Ze kunnen het wachtwoord van elke gebruiker wijzigen, waardoor ze zich kunnen aanmelden en toegang krijgen tot zaken als e-mail- en browserwachtwoorden.

Dit is volledige toegang. Alles wat je een aanvaller kunt voorstellen, kan met deze exploit.

En afhankelijk van welke functies voor delen je hebt ingeschakeld, kan dit mogelijk allemaal op afstand gebeuren. Ten minste één gebruiker heeft de exploit op afstand geactiveerd met behulp van bijvoorbeeld Scherm delen.

Als scherm delen is ingeschakeld, is het waarschijnlijk een goed idee om het uit te schakelen, maar wie kan aangeven hoeveel andere mogelijke manieren om dit probleem te activeren? Twitter-gebruikers hebben manieren getoond om dit met de Terminal te lanceren, wat betekent dat SSH ook een potentiële vector is. Er zijn waarschijnlijk geen eindes van manieren waarop dit kan worden geactiveerd, tenzij je zelf zelf een root-account opzet en afsluit.

Hoe werkt dit allemaal? Mac-beveiligingsonderzoeker Patrick Wardle legt hier alles met veel detail uit. Het is behoorlijk grimmig.

Updaten van je Mac kan het probleem niet oplossen

Vanaf 29 november 2017 is er een patch beschikbaar voor dit probleem.

Dit is een keer dat je echt, echt moet ' t negeer deze prompt.

Maar Apple heeft zelfs de patch verpest. Als u 10.13 draaide, de patch installeerde en vervolgens een upgrade naar 10.13.1 uitvoerde, werd het probleem opnieuw geïntroduceerd. Apple had 10.13.1, een update die een paar weken eerder uitkwam, moeten patchen, naast het vrijgeven van de algemene patch. Dat deden ze niet, wat betekent dat sommige gebruikers "updates" installeren die de beveiligingspatch terugdraaien en de exploit terugbrengen.

Dus hoewel we nog steeds aanbevelen om je Mac bij te werken, zou je waarschijnlijk ook de onderstaande stappen moeten volgen om de bug zelf te sluiten.

Bovendien melden sommige gebruikers dat de patch lokaal delen van bestanden verbreekt. Volgens Apple kun je het probleem oplossen door de Terminal te openen en de volgende opdracht uit te voeren:

sudo / usr / libexec / configureLocalKDCHet delen van bestanden zou hierna moeten werken. Dit is frustrerend, maar dit soort bugs zijn de prijs die moet worden betaald voor snelle patches.

Bescherm uzelf door root in te schakelen met een wachtwoord

Hoewel een patch is vrijgegeven, kunnen sommige gebruikers de bug nog steeds ervaren. Er is echter een handmatige oplossing die dit probleem zal oplossen: u hoeft alleen het root-account in te schakelen met een wachtwoord.

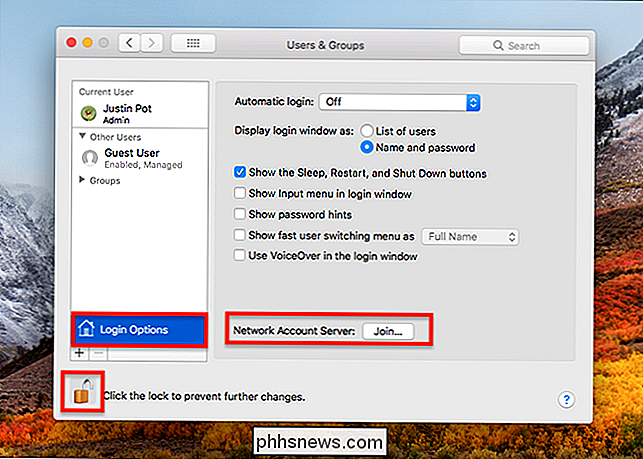

Ga hiervoor naar Systeemvoorkeuren> Gebruikers en groepen en klik vervolgens op het item "Aanmeldopties" in het linkerpaneel. Klik vervolgens op de knop "Deelnemen" naast "Netwerkaccountserver" en er verschijnt een nieuw venster.

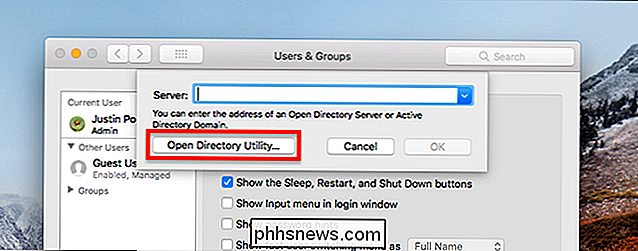

Klik op "Open Directory Utility" en een nieuw venster wordt geopend.

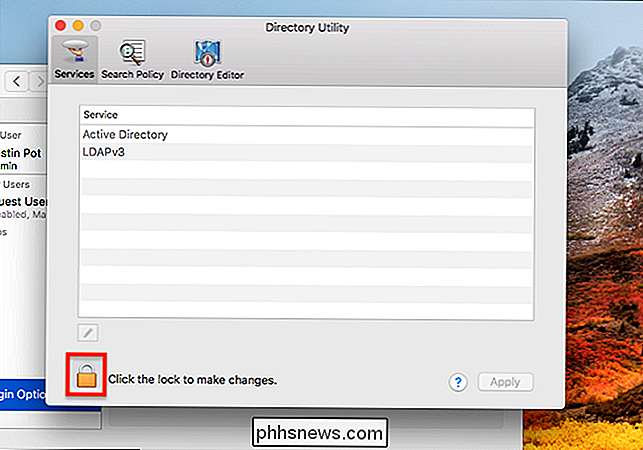

Klik op de knop Vergrendelen en voer uw gebruikersnaam en wachtwoord in wanneer daarom wordt gevraagd.

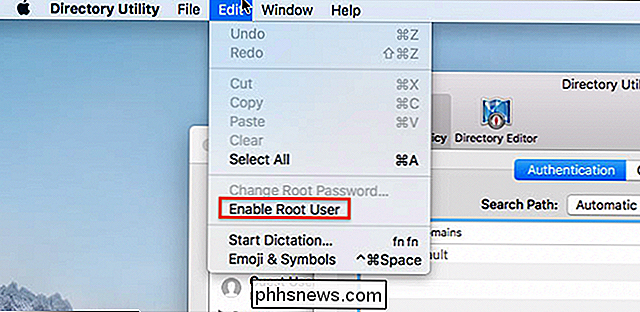

Klik nu op Bewerken> Root-gebruiker inschakelen in de menubalk.

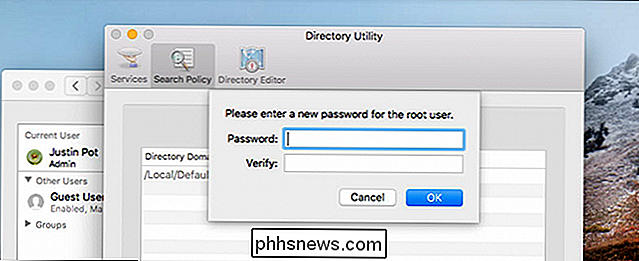

Voer een beveilig wachtwoord.

De exploit zal niet langer werken, omdat uw systeem al een root-account heeft ingeschakeld met een daadwerkelijk wachtwoord eraan.

Updates installeren

Laten we dit duidelijk stellen: dit was een grote fout van Apple, en de beveiligingspatch werkt niet (en het delen van bestanden wordt nog beschamender). Dat gezegd hebbende, de exploit was al erg genoeg dat Apple snel moest verhuizen. We denken dat je de patch die voor dit probleem beschikbaar is absoluut moet installeren en een root-wachtwoord moet inschakelen. Hopelijk zal Apple deze problemen snel oplossen met een andere patch.

Update je Mac: negeer die aanwijzingen niet. Ze zijn daar niet voor niets.

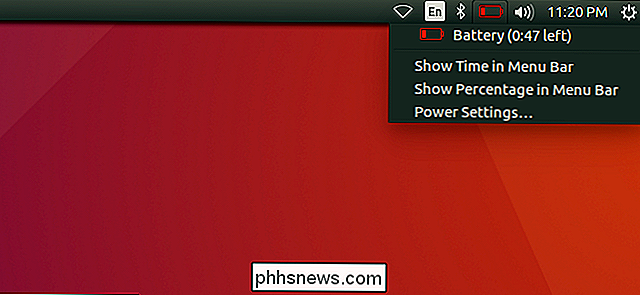

Hoe u de levensduur van uw Linux-laptop kunt verlengen

Laptopfabrikanten besteden veel tijd aan het afstemmen van hun apparaatstuurprogramma's op de levensduur van een Windows-batterij. Linux krijgt meestal niet dezelfde aandacht. Linux presteert net zo goed als Windows op dezelfde hardware, maar het hoeft niet per se zoveel batterijlevensduur te hebben.

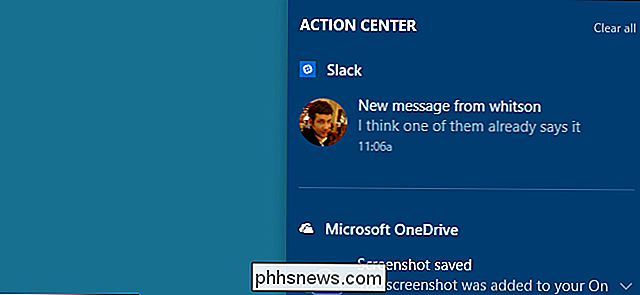

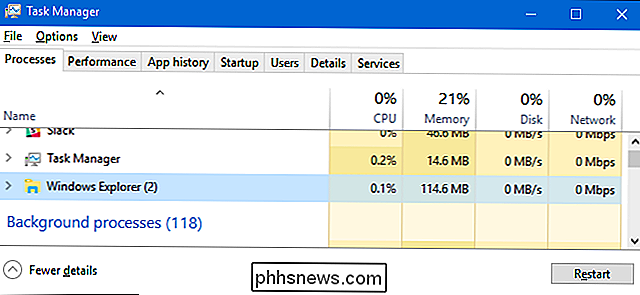

Windows 'Explorer.exe opnieuw opstarten (samen met de taakbalk en het startmenu)

Als uw taakbalk, systeemvak of startmenu werkt, bent u misschien in de verleiding om uw pc opnieuw op te starten . In plaats daarvan kunt u Windows Explorer meestal gewoon opnieuw starten - en Windows maakt het vrij eenvoudig. Windows Verkenner (Explorer.exe) is een proces voor programmabeheer dat de grafische interface biedt die u gebruikt om met het merendeel van Windows te werken - het menu Start, taakbalk, meldingsgebied en Bestandsverkenner.