Geen paniek, maar alle USB-apparaten hebben een groot beveiligingsprobleem

USB-apparaten zijn blijkbaar gevaarlijker dan we ooit hebben gedacht. Dit gaat niet over malware die het AutoPlay-mechanisme in Windows gebruikt - dit keer is het een fundamentele ontwerpfout in USB zelf.

GERELATEERD: Hoe AutoRun Malware een probleem werd op Windows en hoe het was (meestal) Opgelost

Nu moet je echt verdachte USB-sticks die je liegt, niet oppikken en gebruiken. Zelfs als u ervoor zou zorgen dat ze geen schadelijke software bevatten, kunnen ze schadelijke firmware hebben.

Alles draait om de firmware

USB staat voor "universele seriële bus." Het zou een universeel type moeten zijn van poort- en communicatieprotocol waarmee u veel verschillende apparaten op uw computer kunt aansluiten. Opslagapparaten zoals flashstations en externe harde schijven, muizen, toetsenborden, gamecontrollers, audiokoppen, netwerkadapters en vele andere soorten apparaten gebruiken allemaal USB via hetzelfde type poort.

Deze USB-apparaten en andere componenten in uw computer - voer een type software uit dat bekend staat als "firmware". In wezen is het zo dat wanneer u een apparaat op uw computer aansluit, de firmware op het apparaat het apparaat daadwerkelijk laat werken. Een typische Firmware van een USB-flashstation zou bijvoorbeeld het overbrengen van de bestanden heen en weer kunnen beheren. De firmware van een USB-toetsenbord zet fysieke toetsaanslagen op een toetsenbord om in digitale toetsdrukgegevens die via de USB-verbinding naar de computer worden verzonden.

Deze firmware zelf is eigenlijk geen normaal stuk software waartoe uw computer toegang heeft. Het is de code waarop het apparaat zelf wordt uitgevoerd en er is geen echte manier om te controleren of de firmware van een USB-apparaat veilig is.

Wat kwaadwillende firmware zou kunnen doen

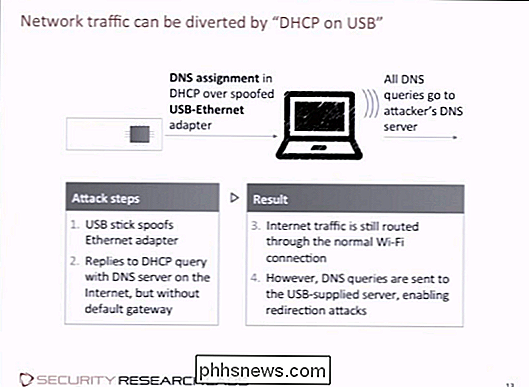

De sleutel tot dit probleem is het ontwerpdoel dat USB-apparaten kunnen doen veel verschillende dingen. Een USB-flashstation met kwaadaardige firmware kan bijvoorbeeld als een USB-toetsenbord fungeren. Wanneer u het op uw computer aansluit, kan het via het toetsenbord acties op de computer uitvoeren alsof iemand achter de computer de toetsen typt. Dankzij sneltoetsen kan een kwaadaardige firmware die als een toetsenbord fungeert, bijvoorbeeld een opdrachtpromptvenster openen, een programma downloaden van een externe server, het uitvoeren en akkoord gaan met een UAC-prompt.

Sneakily, een USB-flash station lijkt normaal te kunnen functioneren, maar de firmware kan bestanden wijzigen als ze het apparaat verlaten en deze infecteren. Een aangesloten apparaat zou kunnen werken als een USB Ethernet-adapter en verkeer over kwaadaardige servers routeren. Een telefoon of een ander USB-apparaat met een eigen internetverbinding kan die verbinding gebruiken om informatie van uw computer door te geven.

GERELATEERD: Niet alle "virussen" zijn virussen: 10 Malwarewoorden verklaard

Een gewijzigde opslag apparaat zou kunnen functioneren als een opstartapparaat als het detecteert dat de computer opstart, en de computer zou dan opstarten vanaf USB, een stukje malware laden (een rootkit genoemd) die vervolgens het echte besturingssysteem zou opstarten, eronder.

Belangrijk is dat USB-apparaten meerdere profielen kunnen koppelen. Een USB-flashstation kan beweren een flashdrive, een toetsenbord en een USB Ethernet-netwerkadapter te zijn wanneer u deze invoegt. Het zou kunnen functioneren als een normale flashdrive terwijl het recht behoudt om andere dingen te doen.

Dit is slechts een fundamenteel probleem met USB zelf. Hiermee kunnen kwaadaardige apparaten worden gemaakt die zich kunnen voordoen als slechts één type apparaat, maar ook als andere typen apparaten.

Computers kunnen de firmware van een USB-apparaat infecteren

Tot nu toe is dit nogal angstaanjagend, maar niet volledig. Ja, iemand zou een aangepast apparaat met een kwaadaardige firmware kunnen maken, maar waarschijnlijk kom je die niet tegen. Wat zijn de kansen dat je een speciaal vervaardigd schadelijk USB-apparaat krijgt?

De 'BadUSB'-proof-of-concept-malware tilt dit naar een nieuw, enger niveau. Onderzoekers van SR Labs spendeerden twee maanden lang basis-USB-firmware-code op veel apparaten om te achterhalen en ontdekten dat het programma opnieuw kon worden geprogrammeerd en aangepast. Met andere woorden, een geïnfecteerde computer kan de firmware van een aangesloten USB-apparaat opnieuw programmeren en dat USB-apparaat in een kwaadaardig apparaat veranderen. Dat apparaat kan dan andere computers infecteren waarmee het was verbonden, en het apparaat kon zich verspreiden van computer naar USB-apparaat naar computer naar USB-apparaat en aan en uit.

GERELATEERD: Wat is "Juice Jacking" en moet ik openbare telefoonladers vermijden?

Dit is in het verleden gebeurd met USB-schijven met malware die afhankelijk waren van de Windows AutoPlay-functie om automatisch malware uit te voeren op computers waarmee ze waren verbonden naar. Maar nu kunnen antivirusprogramma's dit nieuwe type infectie dat zich van apparaat naar apparaat zou kunnen verspreiden, niet detecteren of blokkeren.

Dit kan mogelijk worden gecombineerd met "juice jacking" -aanvallen om een apparaat te infecteren aangezien het via USB wordt opgeladen vanaf een kwaadaardig USB poort.

Het goede nieuws is dat dit pas mogelijk is met ongeveer 50% van de USB-apparaten vanaf eind 2014. Het slechte nieuws is dat je niet kunt zien welke apparaten kwetsbaar zijn en welke niet zonder open te breken en het onderzoeken van de interne schakelingen. Fabrikanten zullen hopelijk op een veiligere manier USB-apparaten ontwerpen om te voorkomen dat hun firmware in de toekomst wordt aangepast. Ondertussen zijn echter een groot aantal USB-apparaten in het wild kwetsbaar voor herprogrammering.

Is dit een echt probleem?

Tot nu toe is gebleken dat dit een theoretische kwetsbaarheid is. Echte aanvallen zijn aangetoond, dus het is een echte kwetsbaarheid, maar we hebben het nog niet uitgebuit door enige echte malware in het wild. Sommige mensen hebben getheoretiseerd dat de NSA al een tijdje over dit probleem heeft geweten en het heeft gebruikt. De COTTONMOUTH-uitbuiting van de NSA lijkt te bestaan uit het gebruik van aangepaste USB-apparaten om doelen aan te vallen, hoewel het erop lijkt dat de NSA ook gespecialiseerde hardware in deze USB-apparaten heeft geïmplanteerd.

Dit probleem is echter waarschijnlijk niet iets dat u binnenkort zult tegenkomen. In alledaagse zin hoef je de Xbox-controller van je vriend of andere veelvoorkomende apparaten waarschijnlijk niet met veel wantrouwen te bekijken. Dit is echter een kernfout in USB zelf die moet worden verholpen.

Hoe u uzelf kunt beschermen

Wees voorzichtig bij het omgaan met verdachte apparaten. In de tijd van Windows AutoPlay-malware, hoorden we af en toe dat er USB-flashstations op de bedrijfsparkeerplaatsen achterbleven. De hoop was dat een medewerker de flashdrive ophaalt en aansluit op een bedrijfscomputer, waarna de malware van de drive automatisch wordt uitgevoerd en de computer infecteert. Er waren campagnes om dit onder de aandacht te brengen, mensen aan te moedigen geen USB-apparaten van de parkeerterreinen op te halen en ze met hun computers te verbinden. Met AutoPlay nu standaard uitgeschakeld, hebben we de neiging om te denken dat het probleem is opgelost. Maar deze USB-firmware-problemen laten zien dat verdachte apparaten nog steeds gevaarlijk kunnen zijn. Pak geen USB-apparaten op van parkeerterreinen of de straat en sluit ze niet aan. Hoeveel u zich zorgen moet maken, hangt natuurlijk af van wie u bent en wat u doet. Bedrijven met kritieke bedrijfsgeheimen of financiële gegevens willen misschien extra voorzichtig zijn met wat USB-apparaten kunnen aansluiten op welke computers, om te voorkomen dat infecties zich verspreiden. Hoewel dit probleem tot nu toe alleen is aangetroffen in proof-of-concept-aanvallen, is het onthult een enorme, fundamentele beveiligingsfout in de apparaten die we elke dag gebruiken. Het is iets om in gedachten te houden, en idealiter, iets dat moet worden opgelost om de veiligheid van USB zelf te verbeteren. Image Credit: Harco Rutgers op Flickr

Een verloren venster op een ander scherm verplaatsen Terug naar uw bureaublad

Als u ooit een venster op de een of andere manier hebt laten verwijderen, weet u dat het frustrerend kan zijn om niet in staat te zijn om het terug te slepen. Er zijn echter een aantal manieren waarop u deze schurkenstaten naar uw bureaublad kunt verplaatsen. Dit kleine probleem kan om verschillende redenen gebeuren.

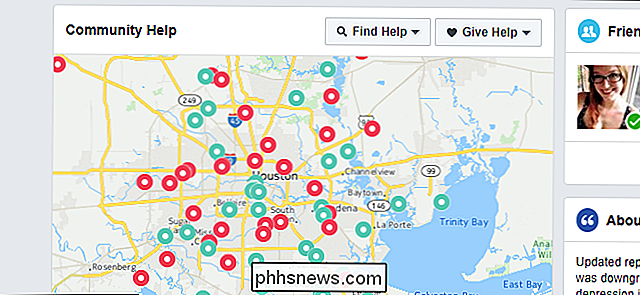

Aanbieden of hulp vragen tijdens een noodgeval met Facebook

De veiligheidscontrole van Facebook staat vooral bekend om het laten weten dat u veilig bent tijdens een noodgeval. Als je echter in het getroffen gebied van een ramp bent en hulp nodig hebt of anderen wilt helpen, kun je ook mensen vinden die het gebruiken. Ga als volgt te werk om hulp of vrijwilligerswerk te zoeken.