Wat is Cloudflare en heeft het echt mijn gegevens over het internet leeggemaakt?

In de afgelopen maanden heeft een bug in de populaire Cloudflare-service mogelijk gevoelige gebruikersgegevens blootgelegd, inclusief gebruikersnamen , wachtwoorden en privéberichten - naar de wereld in platte tekst. Maar hoe groot is dit probleem en wat moet u doen?

Wat is Cloudflare?

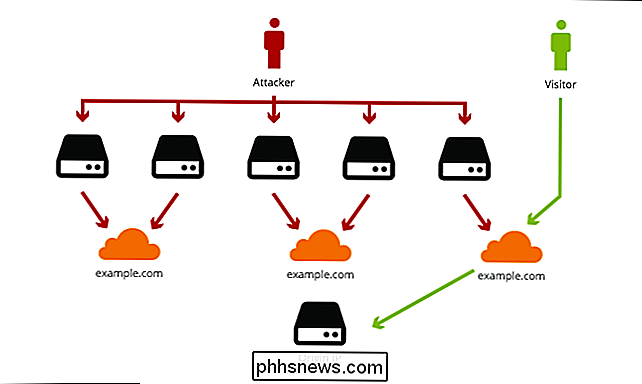

Cloudflare is een service die onder andere beveiligings- en prestatiekenmerken biedt voor een breed netwerk van websites. Het fungeert als een omgekeerde proxy, een tussenpersoon tussen u, de gebruiker, en een bepaalde website. Wanneer u die site bezoekt, wordt u doorgestuurd naar een van de servers van Cloudflare in plaats van de servers van de eigenlijke site.

Hiermee kan Cloudflare garanderen dat u een legitieme gebruiker bent (en dus beschermen tegen denial of service-aanvallen), laden de site sneller (omdat ze bepaalde delen van de site in de cache hebben gecached) en beschermen tegen downtime (aangezien ze over de hele wereld over meerdere servers beschikken en terugvallen op elke server als er een probleem is).

Cloudflare zorgt ervoor dat DDoS-aanvallers niet t hun verkeer doorstromen naar de eigenlijke website.

Kort gezegd: Cloudflare wil sites sneller en veiliger maken en het is een service die veel websites gebruiken.

Wat is er gebeurd? (En wat is "Cloudbleed?")

Helaas is niets 100% veilig, zelfs als een site gebruik maakt van een service zoals Cloudflare en bugs gebeuren. In dit geval veroorzaakte Cloudflareeen beveiligingsprobleem: een fout in de reverse proxy-code die HTML parseerde, zorgde ervoor dat Cloudflare-servers de inhoud van het geheugen in bepaalde omstandigheden lekten. (Sommige mensen noemen dit "Cloudbleed", een play-off van de Heartbleed-bug die ook een groot deel van het internet trof.)

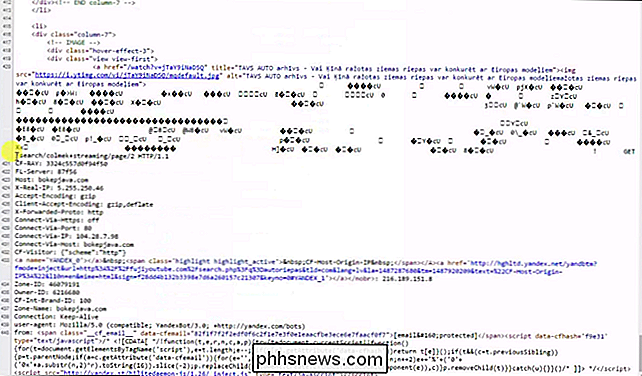

Deze gegevens kunnen allerlei gevoelige gegevens bevatten, waaronder gebruikersnamen, wachtwoorden, privéberichten , OAuth-tokens en nog veel meer. Erger nog, sommige van die gegevens waren geïndexeerd en gecacht door sommige zoekmachines (ongeveer 700 pagina's, volgens Cloudflare), dus als je wist wat je op Google moest zoeken, kon je gevoelige gegevens vinden van gebruikers die inloggen op het moment van een specifieke lek.

Als u weet wat u moet zoeken, kunt u een deel van de gelekte informatie van Cloudflare over zoekmachines vinden.

Deze bug is ongeveer vijf maanden lang onontdekt en is gepatcht nadat hij deze week werd ontdekt. Cloudflare zegt: "de grootste periode van impact was van 13 februari en 18 februari met ongeveer 1 op elke 3.300.000 HTTP-verzoeken via Cloudflare, mogelijk resulterend in geheugenlekkage (dat is ongeveer 0.00003% van de verzoeken)."

Maar met een service zo populair als Cloudflare, 0,00003% is nog steeds veel. Sommige mensen hebben een lijst samengesteld met sites die gebruikmaken van Cloudflare en het bevat meer dan 4 miljoen domeinen, waaronder Yelp, OkCupid, Uber, Authy, Medium en nog veel meer. (Sommige mobiele apps worden ook getroffen.)

U kunt meer lezen over de technische details van deze bug op Cloudflare's blog, hoewel het waarschijnlijk alleen u zal interesseren als u een programmeur bent - als u een gewone internetgebruiker bent , het enige dat u moet weten, is ...

Wat moet ik doen? <> Eerst: geen paniek zaaien. Niet elke site op die lijst van 4 miljoen heeft noodzakelijkerwijs gevoelige informatie gelekt; als een website Cloudflash alleen maar gebruikt voor het cachen van afbeeldingsgegevens, zou er bijvoorbeeld geen gevoelige informatie zijn om te lekken. En het is niet zo dat elk lek toch een hoofdlijst van wachtwoorden was - het waren willekeurige stukjes informatie, die

konden een paar willekeurige gebruikersnamen en wachtwoorden op elk willekeurig moment bevatten. Cloudflare merkte echter ook op dat een van hun eigen privésleutels is gelekt, waardoor een aanvaller toegang had tot een groot aantal interne Cloudflare-gegevens, waaronder mogelijk gebruikersnamen en wachtwoorden. Cloudflare was uiterst vaag over dit specifieke punt, ondanks het feit dat het een groot beveiligingsrisico is met het potentieel om veel meer gevoelige informatie te lekken

Dat gezegd hebbende, is er geen echte manier om te vertellen of uw gegevens zijn gelekt en waar, de enige veilige manier om nu te handelen is

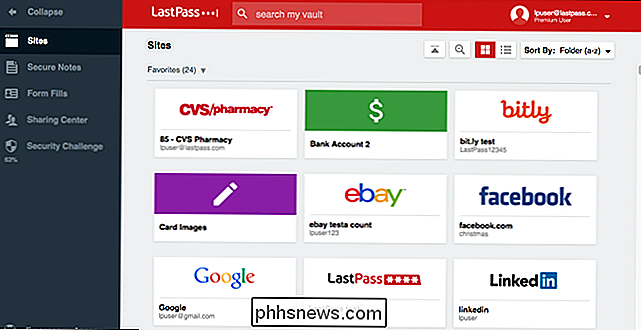

verander al uw wachtwoorden . (Natuurlijk kun je de lijst met 4 miljoen sites doorzien en alleen die wijzigen die door Cloudflare worden gebruikt, maar eerlijk gezegd zou het waarschijnlijk eenvoudiger en sneller zijn om ze allemaal te veranderen.) De gebruikelijke regels met wachtwoorden zijn hier van toepassing: gebruik niet hetzelfde wachtwoord op meerdere sites, gebruik een wachtwoordbeheerder zoals LastPass en schakel tweefactorauthenticatie in voor elke site die dit toestaat. Als u deze dingen niet doet, is de Cloudflare-bug waarschijnlijk de minste van uw zorgen - sites worden immers voortdurend gehackt en als u overal hetzelfde wachtwoord gebruikt, lopen al uw gegevens regelmatig gevaar.

Als u al een wachtwoordbeheerder gebruikt, moet dit proces gemakkelijk zijn (als het een beetje lang en saai is). Maar je zou nu aan deze dans gewend moeten zijn.

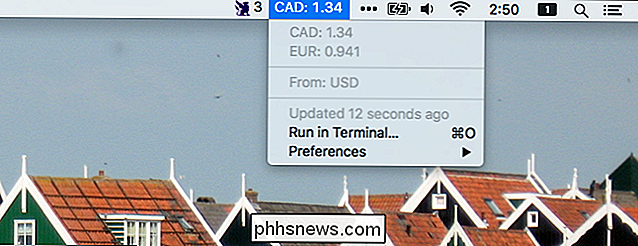

Bijna elke gewenste informatie toevoegen aan de menubalk van uw Mac Met BitBar

Is er een stukje informatie dat u constant wilt bijhouden? Voor veel Mac-gebruikers is de menubalk de plek om dat soort dingen te zetten, maar dat betekent dat je individuele applicaties verzamelt voor zaken als weer, netwerkstatus en meer. BitBar is een gratis programma dat eigenlijk alles op je menu kan laten zien bar.

Hoe 802.11mc Wi-Fi wordt gebruikt om uw locatie binnenshuis te volgen

Net als GPS uw exacte locatie buitenshuis kunt volgen, kan de 802.11mc Wi-Fi-standaard het volgende doen iets soortgelijks binnenshuis. Deze functie wordt over het algemeen RTT of 'Round Trip Time' genoemd. Waarom zou ik dit willen? In een wereld waarin iedereen zich zorgen maakt over privacy, is de gedachte dat uw telefoon niet alleen uw bewegingen buitenshuis volgt, maar ook waar je naar binnen gaat kan een beetje rammelen.