Oracle kan de Java Plug-in niet beveiligen, dus waarom is het nog steeds standaard ingeschakeld?

Java was verantwoordelijk voor 91 procent van alle computercompromissen in 2013. De meeste mensen hebben niet alleen de Java-browserinvoegtoepassing ingeschakeld: ze gebruiken een verouderde, kwetsbare versie. Hé, Oracle - het is tijd om die plug-in standaard uit te schakelen.

Oracle weet dat de situatie een ramp is. Ze hebben de beveiligingssandbox van de Java-plug-in opgegeven, oorspronkelijk ontworpen om je te beschermen tegen schadelijke Java-applets. Java-applets op het web krijgen volledige toegang tot uw systeem met de standaardinstellingen.

De Java Browser Plug-in is een complete ramp

Verdedigers van Java hebben de neiging om te klagen wanneer sites zoals die van ons schrijven dat Java extreem onveilig is. "Dat is gewoon de invoegtoepassing voor de browser", zeggen ze - erkennend hoe kapot het is. Maar die onveilige browserinvoegtoepassing is standaard ingeschakeld in elke installatie van Java die er is. De statistieken spreken voor zich. Zelfs hier bij How-To Geek heeft 95 procent van onze niet-mobiele bezoekers de Java-plug-in ingeschakeld. En we zijn een website die onze lezers blijft vertellen Java te verwijderen of in ieder geval de plug-in uit te schakelen.

Internetbrede onderzoeken laten zien dat de meeste computers waarop Java is geïnstalleerd een verouderde Java-browser hebben plug-in beschikbaar voor kwaadwillende websites om te vernietigen. In 2013 bleek uit een onderzoek van Websense Security Labs dat 80 procent van de computers verouderde, kwetsbare versies van Java had. Zelfs de meest liefdadige onderzoeken zijn eng - ze hebben de neiging te claimen dat meer dan 50 procent van de Java-plug-ins verouderd zijn.

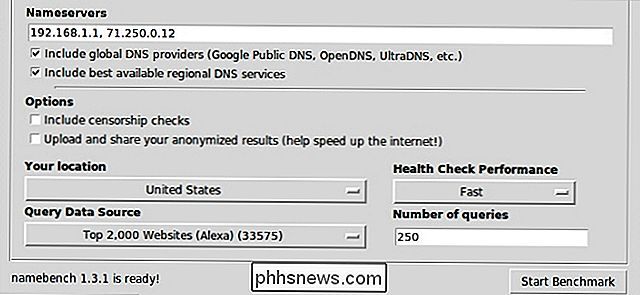

In 2014 verklaarde Cisco's jaarlijkse beveiligingsrapport dat 91 procent van alle aanvallen in 2013 tegen Java waren. Oracle probeert zelfs van dit probleem gebruik te maken door de vreselijke Ask-werkbalk en andere junkware te combineren met Java-updates - stay classy, Oracle.

Oracle gaf plaats aan de sandboxing van de Java Plug-in

De Java-plug-in voert een Java-programma - of "Java-applet" - ingesloten op een webpagina, vergelijkbaar met hoe Adobe Flash werkt. Omdat Java een complexe taal is die wordt gebruikt voor alles van desktoptoepassingen tot serversoftware, is de plug-in oorspronkelijk ontworpen om deze Java-programma's uit te voeren in een beveiligde sandbox. Dit zou voorkomen dat ze vervelende dingen met je systeem doen, zelfs als ze het geprobeerd.

Dat is sowieso de theorie. In de praktijk is er een schijnbaar oneindige stroom van kwetsbaarheden waardoor Java-applets aan de sandbox kunnen ontsnappen en onbeschadigd over je systeem kunnen lopen.

Oracle beseft dat de sandbox nu in wezen is verbroken, dus de sandbox is nu in wezen dood. Ze hebben het opgegeven. Standaard voert Java geen "niet-ondertekende" applets uit. Het uitvoeren van niet-ondertekende applets zou geen probleem moeten zijn als de beveiligingssandbox betrouwbaar was. Daarom is het over het algemeen geen probleem om Adobe Flash-inhoud die u op internet vindt te gebruiken. Zelfs als er kwetsbaarheden in Flash zijn, zijn deze verholpen en geeft Adobe de sandboxing van Flash niet op.

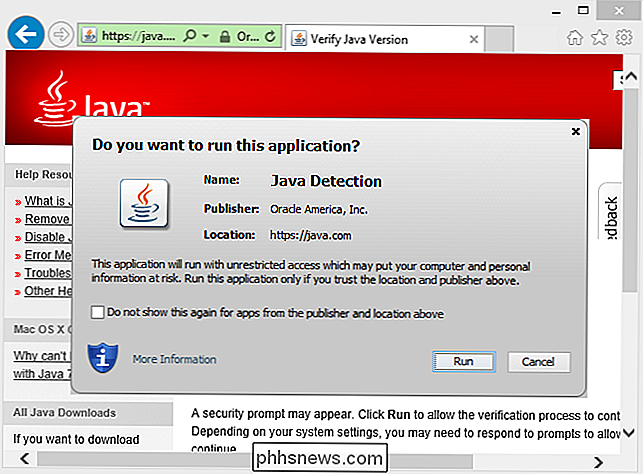

Java laadt standaard alleen getekende applets. Dat klinkt goed, als een goede verbetering van de beveiliging. Er is hier echter een ernstig gevolg. Wanneer een Java-applet is ondertekend, wordt deze als "vertrouwd" beschouwd en wordt de sandbox niet gebruikt. Zoals in het waarschuwingsbericht van Java wordt gesteld:

"Deze toepassing wordt uitgevoerd met onbeperkte toegang waardoor uw computer en persoonlijke gegevens mogelijk gevaar lopen."

Zelfs Oracle's eigen Java-versiecontroleapplet - een eenvoudige kleine applet die Java uitvoert om te controleren uw geïnstalleerde versie en vertelt u of u moet updaten - vereist deze volledige systeemtoegang. Dat is volkomen gestoord. Met andere woorden, Java heeft de sandbox echt opgegeven. U kunt standaard geen Java-applet uitvoeren of deze uitvoeren met volledige toegang tot uw systeem. Er is geen manier om de sandbox te gebruiken, tenzij je de Java-beveiligingsinstellingen aanpast. De sandbox is zo onbetrouwbaar dat elk stukje Java-code dat je online tegenkomt volledige toegang tot je systeem nodig heeft. U kunt net zo goed gewoon een Java-programma downloaden en uitvoeren in plaats van te vertrouwen op de invoegtoepassing van de browser, die niet de extra beveiliging biedt die het oorspronkelijk ontworpen was.

Zoals een Java-ontwikkelaar uitlegde: "Oracle doodt opzettelijk de Java-beveiligingssandbox onder het voorwendsel dat de beveiliging wordt verbeterd."

Webbrowsers kunnen het zelf uitschakelen

Gelukkig stappen webbrowsers in om Oracle's passiviteit op te lossen. Zelfs als de Java-browserplug-in is geïnstalleerd en ingeschakeld, laden Chrome en Firefox standaard geen Java-inhoud. Ze gebruiken "click-to-play" voor Java-inhoud.

Internet Explorer laadt nog steeds automatisch Java-inhoud. Internet Explorer is enigszins verbeterd - het begon eindelijk verouderde, kwetsbare ActiveX-besturingselementen te blokkeren samen met de "Windows 8.1 augustus-update" (ook bekend als Windows 8.1 Update 2) in augustus 2014. Chrome en Firefox doen dit al veel langer . Internet Explorer bevindt zich hier achter - opnieuw.

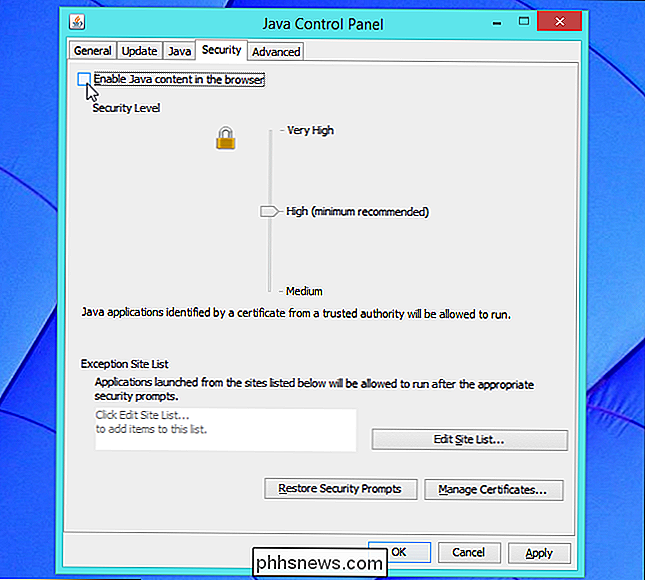

Hoe de Java Plug-in uit te schakelen

Iedereen die Java nodig heeft, moet op zijn minst de plug-in van het Java-configuratiescherm uitschakelen. Bij recente versies van Java kunt u eenmaal op de Windows-toets tikken om het menu Start of het startscherm te openen, typt u 'Java' en klikt u vervolgens op de snelkoppeling 'Java configureren'. Schakel op het tabblad Beveiliging de optie "Java-inhoud inschakelen in de browser" uit.

Zelfs nadat u de plug-in hebt uitgeschakeld, werken Minecraft en alle andere bureaubladtoepassingen die van Java afhankelijk zijn, prima. Hiermee worden alleen Java-applets geblokkeerd die zijn ingesloten op webpagina's.

Ja, Java-applets bestaan nog steeds in het wild. Je zult ze waarschijnlijk het vaakst vinden op interne sites waar een bedrijf een oude applicatie heeft geschreven als een Java-applet. Maar Java-applets zijn een dode technologie en ze verdwijnen van het consumentenweb. Ze zouden met Flash concurreren, maar ze verloren. Zelfs als u Java nodig hebt, hebt u de plug-in waarschijnlijk niet nodig.

Af en toe een bedrijf of gebruiker die de Java-browserinvoegtoepassing nodig heeft, moet naar het configuratiescherm van Java gaan en ervoor kiezen om het in te schakelen. De plug-in moet worden beschouwd als een oudere compatibiliteitsoptie.

De vingerafdrukherkenning verbeteren met Touch ID

De Touch ID van Apple is goed. De mogelijkheid om uw iPhone of iPad te ontgrendelen met uw vingerafdruk is een geweldige functie die niet zo goed werkt op andere apparaten. Dat gezegd hebbende, het kan altijd beter en gemakkelijker worden verbeterd. GERELATEERD: Extra Touch ID-vingerafdrukken toevoegen aan iPhone of iPad We hebben Touch ID eerder besproken, zodat u kunt zien hoe u andere vingerafdrukken dan verder kunt inschrijven jij primaire vinger.

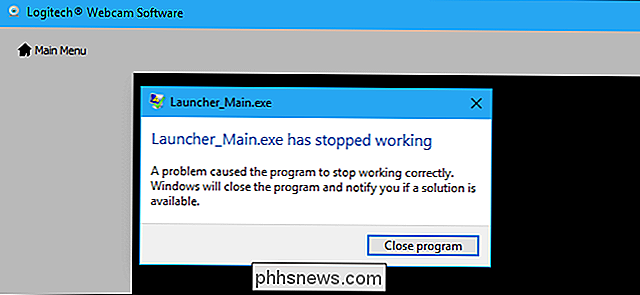

Hoe u uw webcam kunt stoppen tegen bevriezen en crashen op Windows 10

De verjaardagsverjaardag van Windows 10 heeft miljoenen webcams verbroken. Microsoft heeft een patch uitgebracht, maar er is een register-hack die je kunt gebruiken als de patch niet werkt. Met dank aan Rafael Rivera voor het ontdekken van deze register-hack. Het is prettig om een oplossing te hebben, maar Microsoft zou dit soort dingen echt op officiële ondersteuningspagina's moeten documenteren in plaats van Windows-gebruikers te laten verstrikkeren om zelf gebroken hardware en software te repareren.