Begrijpen welke verwarrende Windows 7 bestands- / share-rechten

Heeft u ooit geprobeerd alle rechten in Windows te achterhalen? Er zijn sharemachtigingen, NTFS-machtigingen, toegangscontrolelijsten en meer. Zo werken ze allemaal samen.

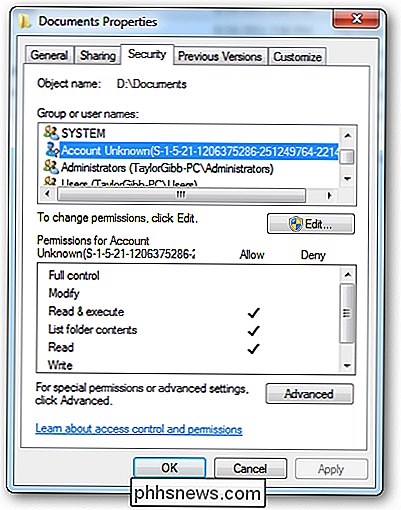

De beveiligings-ID

De Windows-besturingssystemen gebruiken SID's om alle beveiligingsprincipes te vertegenwoordigen. SID's zijn gewoon variabele tekenreeksen van alfanumerieke tekens die machines, gebruikers en groepen vertegenwoordigen. SID's worden toegevoegd aan ACL's (Access Control Lists) telkens wanneer u een gebruiker of groep toestemming geeft voor een bestand of map. Achter de schermen worden SID's op dezelfde manier opgeslagen als alle andere gegevensobjecten, in binair formaat. Wanneer u echter een SID in Windows ziet, wordt deze weergegeven met een beter leesbare syntaxis. Het komt niet vaak voor dat u een vorm van SID ziet in Windows, het meest voorkomende scenario is wanneer u iemand toestemming verleent aan een resource, dan wordt hun gebruikersaccount verwijderd en verschijnt het als een SID in de ACL. Laten we dus eens kijken naar het typische formaat waarin u SID's in Windows ziet.

De notatie die u zult zien, heeft een bepaalde syntaxis, hieronder staan de verschillende delen van een SID in deze notatie.

- Een 'S 'prefix

- Structuurherzieningsnummer

- Een 48-bits ID-machtigingswaarde

- Een variabel aantal 32-bits subbevoegdheid of relatieve ID (RID) -waarden

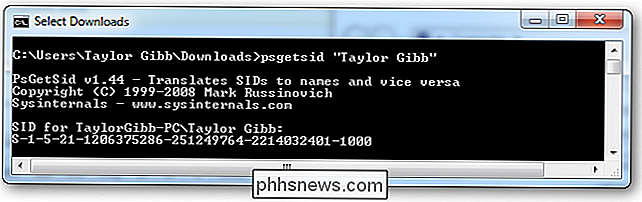

Met mijn SID in de onderstaande afbeelding zullen we verbreek de verschillende secties om een beter begrip te krijgen.

De SID-structuur:

'S' - Het eerste onderdeel van een SID is altijd een 'S'. Dit is een voorvoegsel voor alle SID's en is bedoeld om Windows te informeren dat wat volgt een SID is.

'1' - Het tweede onderdeel van een SID is het revisienummer van de SID-specificatie, als de SID-specificatie te verander het zou compatibiliteit met eerdere versies bieden. Vanaf Windows 7 en Server 2008 R2 bevindt de SID-specificatie zich nog in de eerste revisie.

'5' - Het derde deel van een SID wordt de Identifier Authority genoemd. Dit definieert in welk bereik de SID werd gegenereerd. Mogelijke waarden voor dit gedeelte van de SID kunnen zijn:

- 0 - Null Authority

- 1 - World Authority

- 2 - Local Authority

- 3 - Creator Authority

- 4 - Niet-unieke autoriteit

- 5 - NT Autoriteit

'21' - Het vierde onderdeel is sub-autoriteit 1, de waarde '21' wordt gebruikt in het vierde veld om aan te geven dat de sub-autoriteiten die volgen de lokale machine of de Domain.

'1206375286-251249764-2214032401' - Deze worden respectievelijk sub-autoriteit 2,3 en 4 genoemd. In ons voorbeeld wordt dit gebruikt om de lokale machine te identificeren, maar zou ook de ID voor een domein kunnen zijn.

'1000' - Subautoriteit 5 is de laatste component in onze SID en wordt de RID genoemd ( Relative Identifier), de RID is relatief ten opzichte van elk beveiligingsprincipe, houd er rekening mee dat alle door de gebruiker gedefinieerde objecten, die niet door Microsoft worden verzonden een RID van 1000 of hoger hebben.

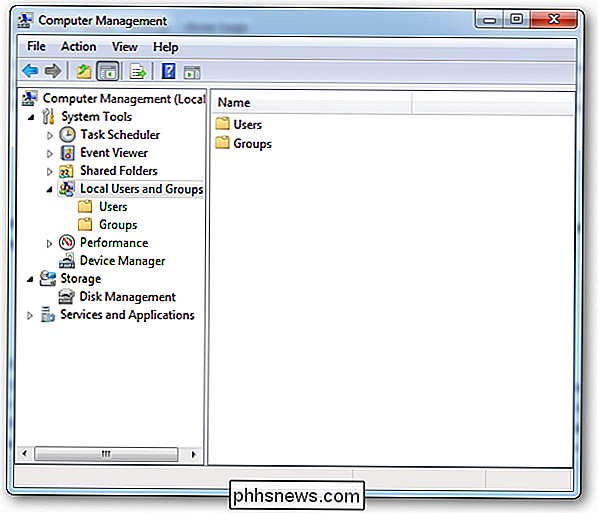

Beveiligingsprincipes

Een beveiligingsprincipe is alles waar een SID aan is gekoppeld, dit kunnen gebruikers, computers en zelfs groepen zijn. Beveiligingsprincipes kunnen lokaal zijn of in de domeincontext zijn. U beheert de lokale beveiligingsprincipes via de module Lokale gebruikers en groepen, onder computerbeheer. Klik met de rechtermuisknop op de snelkoppeling van de computer in het startmenu en kies beheren.

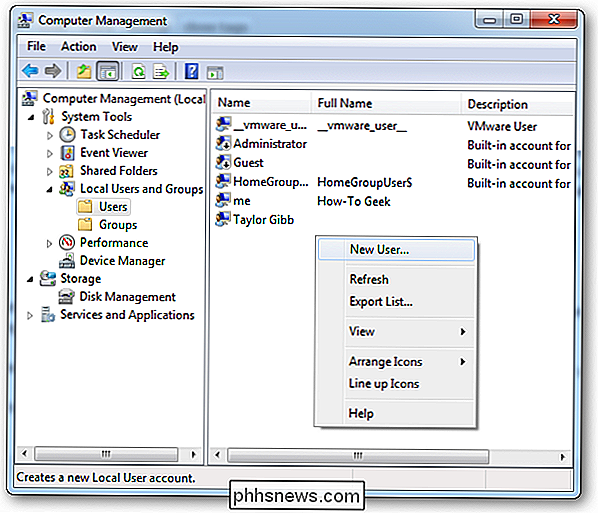

Als u een nieuw gebruikersbeveiligingsprincipe wilt toevoegen, gaat u naar de gebruikersmap en klikt u met de rechtermuisknop en kiest u een nieuwe gebruiker.

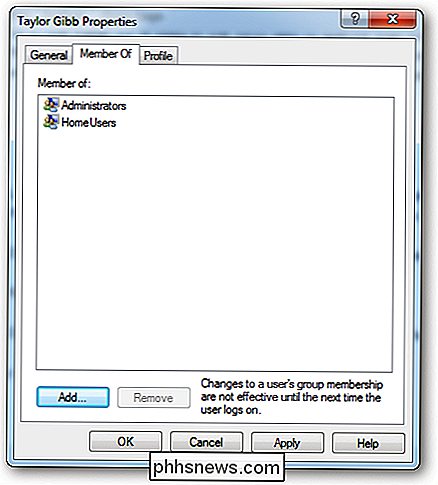

Als u dubbelklikt op een gebruiker kunt u deze toevoegen aan een beveiligingsgroep op het tabblad Lid van.

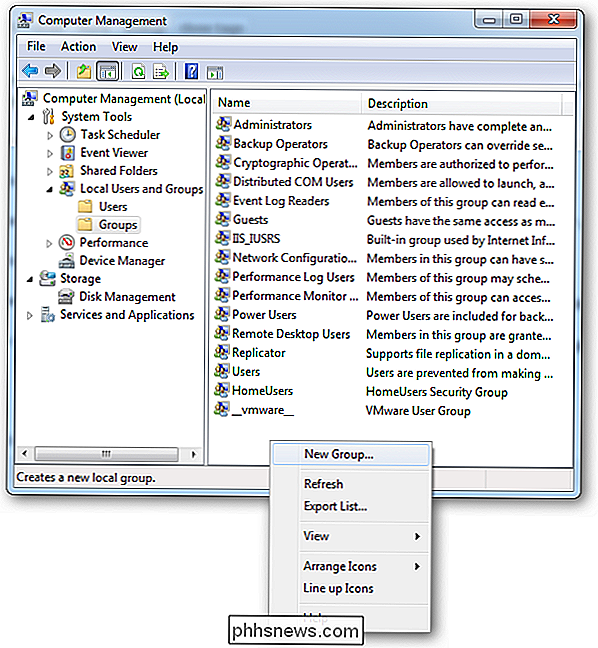

Om een nieuwe beveiligingsgroep te maken, navigeert u naar de map Groepen aan de rechterkant. Klik met de rechtermuisknop op de witte ruimte en selecteer een nieuwe groep.

Deelmachtigingen en NTFS-machtiging

In Windows zijn er twee soorten bestands- en mapmachtigingen, ten eerste zijn er de Share-machtigingen en ten tweede zijn er NTFS-machtigingen, ook wel beveiligingsmachtigingen genoemd . Houd er rekening mee dat wanneer u een map standaard deelt, de groep "Iedereen" de leesrechten krijgt. Beveiliging van mappen wordt meestal gedaan met een combinatie van toestemming voor Delen en NTFS als dit het geval is, is het essentieel om te onthouden dat de meest beperkende altijd van toepassing is, bijvoorbeeld als de toestemming voor delen is ingesteld op Iedereen = Lezen (dit is de standaard), maar met de NTFS-machtiging kunnen gebruikers een wijziging in het bestand aanbrengen, krijgt de share-toestemming de voorkeur en mogen gebruikers geen wijzigingen aanbrengen. Wanneer u de machtigingen instelt, bepaalt de LSASS (Local Security Authority) de toegang tot de bron. Wanneer u zich aanmeldt, krijgt u een toegangstoken met uw SID erop. Wanneer u de resource opent, vergelijkt de LSASS de SID die u hebt toegevoegd aan de ACL (Access Control List) en als de SID zich op de ACL bevindt, bepaalt deze of toegang toestaan of weigeren. Het maakt niet uit welke toestemmingen je gebruikt, er zijn verschillen, dus laten we een kijkje nemen om een beter begrip te krijgen van wanneer we wat zouden moeten gebruiken.

Machtigingen delen:

- Alleen van toepassing op gebruikers die toegang hebben tot de bron via het netwerk. Ze zijn niet van toepassing als u zich lokaal aanmeldt, bijvoorbeeld via terminalservices.

- Dit is van toepassing op alle bestanden en mappen in de gedeelde bron. Als u een gedetailleerder beperkingsschema wilt bieden, moet u NTFS-toestemming gebruiken naast gedeelde machtigingen

- Als u FAT- of FAT32-geformatteerde volumes hebt, is dit de enige vorm van beperking die voor u beschikbaar is, als NTFS-machtigingen zijn niet beschikbaar op die bestandssystemen.

NTFS-machtigingen:

- De enige beperking op NTFS-machtigingen is dat ze alleen kunnen worden ingesteld op een volume dat is geformatteerd naar het NTFS-bestandssysteem

- Houd er rekening mee dat NTFS cumulatief zijn betekent dat gebruikers effectieve machtigingen zijn die het resultaat zijn van het combineren van de toegewezen machtigingen van de gebruiker en de machtigingen van de groepen waartoe de gebruiker behoort.

De nieuwe share-machtigingen

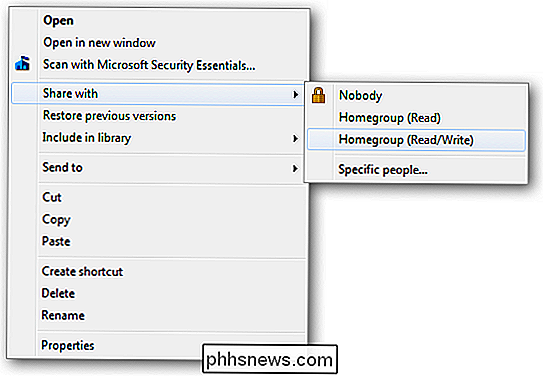

Windows 7 kocht een nieuwe "gemakkelijke" deeltechniek. De opties zijn gewijzigd van Lezen, Wijzigen en Volledig beheer naar. Lezen en lezen / schrijven. Het idee maakte deel uit van de hele mentaliteit van de Home-groep en maakt het gemakkelijk om een map te delen voor niet-computergelovigen. Dit gebeurt via het contextmenu en deelt het eenvoudig met uw thuisgroep.

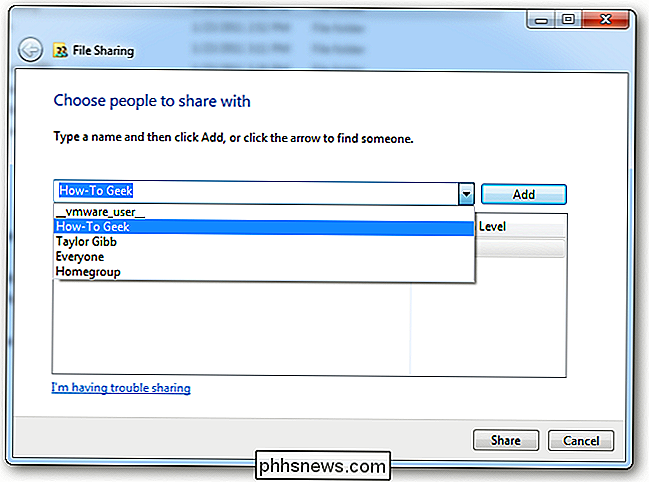

Als u wilt delen met iemand die niet in de thuisgroep is, kunt u altijd de optie "Specifieke mensen ..." kiezen. Dat zou een meer "uitgebreide" dialoog opleveren. Waar u een specifieke gebruiker of groep zou kunnen specificeren.

Er is slechts twee toestemming zoals eerder vermeld, samen bieden ze een alles of niets beschermingsschema voor uw mappen en bestanden.

- Leest toestemming is de "look, raak de optie niet aan. Ontvangers kunnen een bestand openen, maar niet wijzigen of verwijderen.

- Lezen / schrijven is de optie "alles doen". Ontvangers kunnen een bestand openen, wijzigen of verwijderen.

The Old School Way

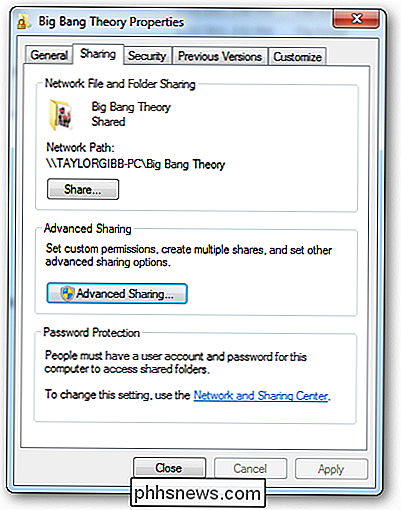

Het oude dialoogvenster voor delen had meer opties en gaf ons de mogelijkheid om de map onder een andere alias te delen, hierdoor konden we het aantal gelijktijdige verbindingen evenals het configureren van caching. Geen van deze functies gaat verloren in Windows 7, maar is eerder verborgen onder de optie 'Geavanceerd delen'. Als u met de rechtermuisknop op een map klikt en naar de eigenschappen ervan gaat, vindt u deze instellingen voor 'Geavanceerd delen' op het tabblad Delen.

Als u op de knop 'Geavanceerd delen' klikt waarvoor lokale beheerdersreferenties nodig zijn, kunt u alle instellingen configureren de instellingen waarmee u bekend was in eerdere versies van Windows.

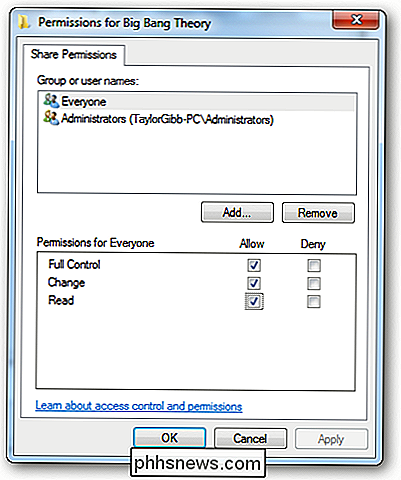

Als u op de knop met toestemmingen klikt, krijgt u de 3 instellingen te zien die we allemaal kennen.

- Met de machtiging Lezen kunt u bekijk en open bestanden en submappen en voer applicaties uit. Er kunnen echter geen wijzigingen worden aangebracht.

- Wijzigen geeft u de toestemming om alles te doen wat Lezen toestaat, het voegt ook de mogelijkheid toe om bestanden en submappen toe te voegen, submappen te verwijderen en gegevens in de bestanden wijzigen.

- Volledig beheer is het "alles doen" van de klassieke machtigingen, omdat u hiermee alle eerdere machtigingen kunt uitvoeren. Bovendien geeft het u de geavanceerde veranderende NTFS-machtiging, dit is alleen van toepassing op NTFS-mappen

NTFS-machtigingen

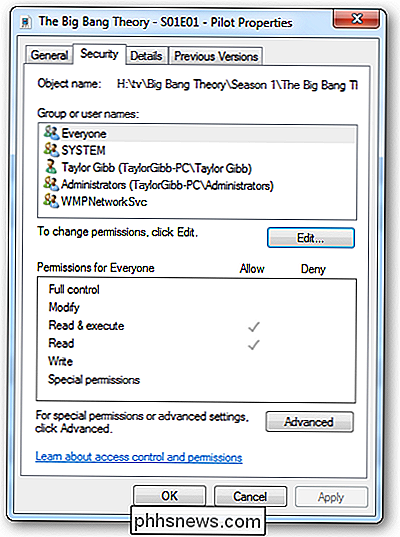

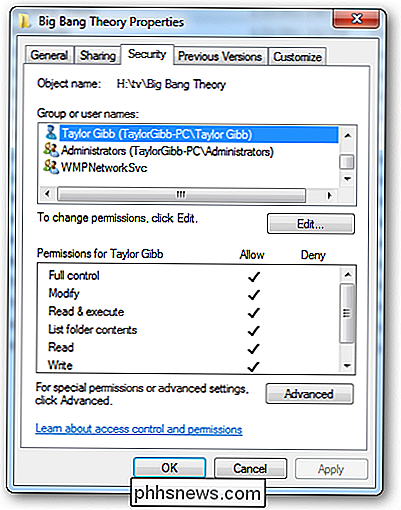

NTFS-toestemming staat voor zeer gedetailleerde controle over uw bestanden en mappen toe. Met dat gezegd dat de hoeveelheid granularity kan ontmoedigend zijn om een nieuwkomer. U kunt ook NTFS-rechten per bestand en per map instellen. Als u NTFS-machtiging voor een bestand wilt instellen, klikt u met de rechtermuisknop en gaat u naar de bestandseigenschappen waar u naar het tabblad Beveiliging moet gaan.

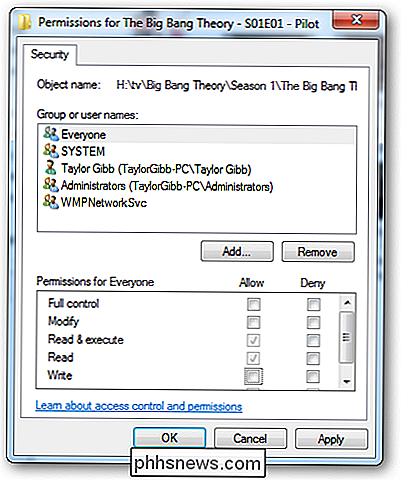

Klik op de knop Bewerken om de NTFS-machtigingen voor een gebruiker of groep te bewerken.

Zoals je misschien zult zien zijn er nogal wat NTFS-machtigingen, dus laten we ze opsplitsen. Eerst gaan we kijken naar de NTFS-machtigingen die u in een bestand kunt instellen.

- Volledig beheer biedt u de mogelijkheid om het bestand te lezen, te schrijven, aan te passen, uit te voeren, te wijzigen, rechten toe te wijzen en eigendom te nemen.

- Wijzigen biedt u de mogelijkheid om de kenmerken van het bestand te lezen, te schrijven, aan te passen, uit te voeren en te wijzigen.

- Met Lezen en uitvoeren kunt u de gegevens, kenmerken, eigenaar en machtigingen van het bestand weergeven en het bestand uitvoeren als het een programma is.

- Lezen stelt u in staat het bestand te openen, de kenmerken ervan te bekijken, eigenaar en machtigingen.

- Write stelt u in staat om gegevens naar het bestand te schrijven, toe te voegen aan het bestand en de kenmerken te lezen of te wijzigen.

NTFS-machtigingen voor mappen hebben enigszins verschillende opties, dus laten we een kijkje nemen bij hen.

- Volledig beheer stelt u in staat om bestanden in de map te lezen, te schrijven, aan te passen en uit te voeren, kenmerken te wijzigen, rechten toe te wijzen en eigenaar te worden van de map of bestanden in die map.

- Wijzigen staat toe om bestanden in de map te lezen, te schrijven, aan te passen en uit te voeren, en om kenmerken van de map of bestanden in die map te wijzigen.

- Met Lezen & Uitvoeren kunt u de inhoud van de map weergeven en de gegevens, attributen, eigenaar weergeven en machtigingen voor bestanden in de map en voer bestanden in de map uit.

- Lijstmapinhoud biedt u de mogelijkheid om de conten van de map weer te geven ts en geef de gegevens, attributen, eigenaar en rechten weer voor bestanden in de map.

- Lezen geeft u de mogelijkheid om de gegevens, attributen, eigenaar en rechten van het bestand weer te geven.

- Schrijven staat toe u om gegevens naar het bestand te schrijven, toe te voegen aan het bestand en de kenmerken ervan te lezen of te wijzigen.

De documentatie van Microsoft vermeldt ook dat "Lijstmapinhoud" u in staat stelt bestanden in de map uit te voeren, maar dat u het nog steeds moet inschakelen "Lezen en uitvoeren" om dit te doen. Het is een zeer verwarrend gedocumenteerde toestemming.

Samenvatting

Samengevat zijn gebruikersnamen en groepen representaties van een alfanumerieke tekenreeks genaamd een SID (Security Identifier), Share en NTFS-machtigingen zijn gekoppeld aan deze SID's. Machtigingen voor delen worden alleen gecontroleerd door LSSAS wanneer ze via het netwerk worden gebruikt, terwijl NTFS-machtigingen alleen geldig zijn op de lokale computers. Ik hoop dat jullie allemaal een goed begrip hebben van hoe bestands- en mapbeveiliging in Windows 7 geïmplementeerd is. Als je vragen hebt, voel je dan vrij om in de comments te klinken.

Een fysiek toetsenbord aansluiten op uw Xbox One

Microsofts Xbox One heeft beperkte ondersteuning voor sommige typen fysieke toetsenborden, maar geen muizen. Sluit een toetsenbord aan en u kunt het gebruiken om gemakkelijker tekst te typen dan met het toetsenbord op het scherm met uw controller. Voor extra invoeropties kunt u de Xbox One SmartGlass-app op uw telefoon of tablet installeren.

Het bureaublad en de documenten herstellen na het uitschakelen van iCloud Sync in macOS Sierra

Met een nieuwe functie in macOS Sierra kunt u bestanden van uw bureaublad en de map Documenten naar iCloud synchroniseren, zodat u toegang hebt tot ze op al je apparaten. Als u deze functie echter hebt uitgeschakeld, worden ze van uw computer verwijderd. Vrees echter niet: die bestanden bestaan nog steeds.

![[Gesponsord] WinX DVD Ripper Platinum is gratis voor How-To Geek Readers tot 5 juni](http://phhsnews.com/img/how-to-2018/winx-dvd-ripper-platinum-is-free-for-how-to-geek-readers-until-june-5.jpg)