Het verschil tussen WEP-, WPA- en WPA2 wifi-wachtwoorden

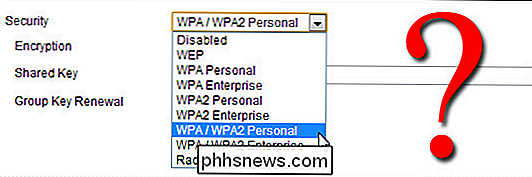

Zelfs als u weet dat u uw Wi-Fi-netwerk moet beveiligen (en dit al hebt gedaan), vindt u waarschijnlijk alle de acroniemen van het beveiligingsprotocol een beetje vreemd. Lees verder terwijl we de verschillen tussen protocollen zoals WEP, WPA en WPA2 benadrukken - en waarom het ertoe doet welke afkorting je op je wifi-thuisnetwerk gebruikt.

Wat doet het ertoe?

Je hebt gedaan wat je werd verteld om te doen, bent u ingelogd op uw router nadat u deze hebt gekocht en deze voor de eerste keer aangesloten en een wachtwoord ingesteld. Wat maakt het uit wat het kleine acroniem naast het beveiligingsprotocol dat je hebt gekozen was? Het blijkt dat het heel wat uitmaakt. Zoals het geval is met alle beveiligingsstandaarden, hebben het verhogen van het computervermogen en kwetsbare plekken de wifi-standaard in gevaar gebracht. Het is uw netwerk, het zijn uw gegevens en als iemand uw netwerk kaapt voor hun illegale hijinks, zal het uw deur zijn waar de politie aanklopt. Als u de verschillen tussen beveiligingsprotocollen begrijpt en de meest geavanceerde implementeert die uw router kan ondersteunen (of deze upgradet als deze geen ondersteuning biedt voor de huidige genbeveiligingsnormen), is het verschil tussen iemand gemakkelijk toegang tot uw thuisnetwerk bieden en niet.

WEP , WPA en WPA2: Wi-Fi-beveiliging door de eeuwen heen

Sinds het einde van de jaren negentig hebben Wi-Fi-beveiligingsprotocollen meerdere upgrades ondergaan, met regelrechte afschaffing van oudere protocollen en een aanzienlijke herziening van nieuwere protocollen. Een wandeling door de geschiedenis van Wi-Fi-beveiliging dient om zowel te benadrukken wat er nu is als waarom je oudere normen zou moeten vermijden.

Wired Equivalent Privacy (WEP)

Wired Equivalent Privacy (WEP) is de meest gebruikte Wi-Fi-beveiligingsprotocol ter wereld. Dit is een functie van leeftijd, compatibiliteit met eerdere versies en het feit dat het als eerste verschijnt in de menu's voor protocolselectie in veel routerbesturingspanelen.

WEP is in september 1999> geratificeerd als een Wi-Fi-beveiligingsstandaard. De eerste versies van WEP was niet bijzonder sterk, zelfs niet voor de tijd dat ze werden vrijgegeven, omdat Amerikaanse beperkingen op de export van verschillende cryptografische technologie ertoe leidden dat fabrikanten hun apparaten beperkten tot alleen 64-bit-codering. Toen de beperkingen werden opgeheven, werd het verhoogd naar 128-bit. Ondanks de introductie van 256-bit WEP, blijft 128-bit een van de meest voorkomende implementaties.

Ondanks herzieningen van het protocol en een toegenomen sleutelgrootte, werden in de loop van de tijd talloze beveiligingsfouten ontdekt in de WEP-standaard. Naarmate de computercapaciteit toenam, werd het eenvoudiger en gemakkelijker om die gebreken te exploiteren. Al in 2001 zweefden proof-of-concept-exploits rond, en in 2005 gaf de FBI een openbare demonstratie (in een poging om de bekendheid van de zwakheden van WEP te vergroten) waar ze WEP-wachtwoorden binnen enkele minuten gebruikten met vrij beschikbare software.

Ondanks verschillende verbeteringen, work-arounds en andere pogingen om het WEP-systeem te ondersteunen, blijft het zeer kwetsbaar. Systemen die afhankelijk zijn van WEP moeten worden geüpgraded of, als beveiligingsupgrades geen optie zijn, worden vervangen. De Wi-Fi Alliance is WEP officieel gepensioneerd in 2004.

Wi-Fi Protected Access (WPA)

Wi-Fi Protected Access (WPA) was de directe reactie van de Wi-Fi Alliance en vervanging van de steeds duidelijker wordende kwetsbaarheden van de WEP-standaard. WPA werd formeel goedgekeurd in 2003, een jaar voordat WEP officieel met pensioen ging. De meest voorkomende WPA-configuratie is WPA-PSK (Pre-Shared Key). De sleutels die worden gebruikt door WPA zijn 256-bits, een aanzienlijke toename ten opzichte van de 64-bits en 128-bits sleutels die worden gebruikt in het WEP-systeem.

Enkele van de belangrijke wijzigingen die met WPA werden geïmplementeerd, omvatten berichtintegriteitscontroles (om te bepalen of een aanvaller had vastgelegd of gewijzigd pakketten doorgegeven tussen het toegangspunt en client) en de Temporal Key Integrity Protocol (TKIP). TKIP maakt gebruik van een sleutelsysteem per pakket dat radicaal veiliger is dan het systeem met vaste sleutels dat door WEP wordt gebruikt. De TKIP-versleutelingsstandaard werd later vervangen door Advanced Encryption Standard (AES).

Ondanks dat WPA een duidelijke verbetering was ten opzichte van WEP, bleef de geest van WEP hangen bij WPA. TKIP, een kerncomponent van WPA, is ontworpen om eenvoudig te worden uitgerold via firmware-upgrades naar bestaande WEP-compatibele apparaten. Als zodanig moest het bepaalde elementen recyclen die in het WEP-systeem werden gebruikt en uiteindelijk ook werden gebruikt.

WPA is, net als zijn voorganger WEP, aangetoond via zowel proof-of-concept als toegepaste openbare demonstraties die kwetsbaar zijn voor indringing. Interessant is dat het proces waarmee WPA meestal wordt doorbroken geen directe aanval is op het WPA-protocol (hoewel dergelijke aanvallen met succes zijn gedemonstreerd), maar door aanvallen op een aanvullend systeem dat is uitgerold met WPA-Wi-Fi Protected Setup (WPS ), die is ontworpen om apparaten eenvoudig te kunnen koppelen aan moderne toegangspunten.

Wi-Fi Protected Access II (WPA2)

WPA is vanaf 2006 officieel vervangen door WPA2. Een van de belangrijkste veranderingen tussen WPA en WPA2 is het verplichte gebruik van AES-algoritmen en de introductie van CCMP (Counter Cipher Mode with Block Chaining Message Authentication Code Protocol) als vervanging voor TKIP. TKIP wordt echter nog steeds bewaard in WPA2 als een noodsysteem en voor interoperabiliteit met WPA.

Momenteel is de primaire kwetsbaarheid van de beveiliging voor het eigenlijke WPA2-systeem een obscure (en vereist de aanvaller al toegang tot de beveiligde Wi-Fi Fi-netwerk om toegang te krijgen tot bepaalde sleutels en vervolgens een aanval voort te zetten tegen andere apparaten op het netwerk). Als zodanig zijn de beveiligingsimplicaties van de bekende WPA2-kwetsbaarheden bijna volledig beperkt tot netwerken op bedrijfsniveau en verdienen ze weinig tot geen praktische overweging met betrekking tot de beveiliging van het thuisnetwerk. Helaas, dezelfde kwetsbaarheid is het grootste gat in het WPA-pantser -de aanvalsvector via Wi-Fi Protected Setup (WPS) - blijft in moderne WPA2-compatibele toegangspunten. Hoewel het opnemen in een WPA / WPA2 beveiligd netwerk dat dit beveiligingslek met zich meebrengt 2-14 uur aan voortdurende inspanning met een moderne computer vereist, is het nog steeds een legitiem beveiligingsprobleem. WPS moet worden uitgeschakeld en, indien mogelijk, moet de firmware van het toegangspunt worden geflasht naar een distributie die WPS zelfs niet ondersteunt, zodat de aanvalsvector volledig wordt verwijderd.

Wi-Fi Beveiligingsgeschiedenis Verworven; Wat nu?

Op dit moment voelt u zich een beetje zelfvoldaan (omdat u met vertrouwen het beste beveiligingsprotocol gebruikt dat beschikbaar is voor uw Wi-Fi-toegangspunt) of een beetje nerveus (omdat u WEP hebt gekozen sinds het was bovenaan de lijst). Als je in het laatste kamp bent, wees maar niet bang; we hebben het over u gehad.

Voordat we u treffen met een lijst met verder lezen van onze belangrijkste artikelen over wifi-beveiliging, is dit de spoedcursus. Dit is een basislijst die de huidige Wi-Fi-beveiligingsmethoden rangschikt die beschikbaar zijn op elke moderne router (na 2006), besteld van de beste tot de slechtste:

WPA2 + AES

- WPA + AES

- WPA + TKIP / AES (TKIP is er als terugvalmethode)

- WPA + TKIP

- WEP

- Open netwerk (helemaal geen beveiliging)

- Idealiter schakelt u Wi-Fi Protected Setup (WPS) uit en stelt u uw router naar WPA2 + AES. Al het andere op de lijst is daar een minder dan ideale stap naar beneden. Als je eenmaal bij WEP bent, is je beveiligingsniveau zo laag dat het net zo effectief is als een hekje van een kettinglink - het hek bestaat eenvoudigweg om te zeggen "hey, dit is mijn eigendom", maar iedereen die het echt wilde, kon er gewoon overheen klimmen.

Als al dit nadenken over Wi-Fi-beveiliging en -codering u nieuwsgierig maakt naar andere trucjes en technieken die u eenvoudig kunt implementeren om uw Wi-Fi-netwerk verder te beveiligen, moet uw volgende stop de volgende How-To Geek-artikelen bekijken:

Wi-Fi Beveiliging: Moet u WPA2 + AES, WPA2 + TKIP of beide gebruiken?

- Hoe uw Wi-Fi-netwerk beveiligen tegen inbraak

- Geen vals gevoel van beveiliging hebben: 5 Onzekere manieren Uw wifi beveiligen

- Een gasttoegangspunt op uw draadloze netwerk inschakelen

- De beste Wi-Fi-artikelen voor het beveiligen van uw netwerk en het optimaliseren van uw router

- Gewapend met een basiskennis van hoe wifi beveiliging werkt en hoe u uw thuisnetwerktoegangspunt verder kunt verbeteren en upgraden, u zult mooi zitten met een nu veilig W i-Fi-netwerk.

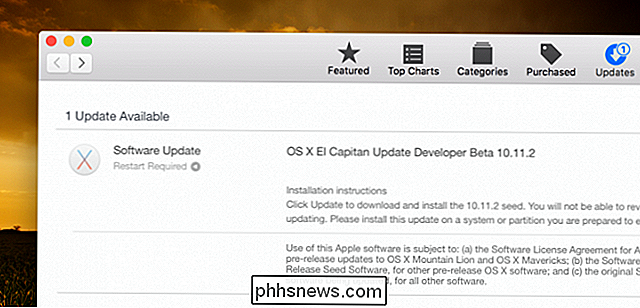

OS X-bèta-updates maken Niet meer verschijnen in de App Store

Als u zich op een gegeven moment hebt aangemeld voor het OS X-bètaprogramma om de nieuwste release te testen voordat deze openbaar beschikbaar was, je vraagt je misschien af hoe je elke bèta-update kunt installeren. Of niet. Hoe dan ook, hier kun je gemakkelijk uit stappen. Het bètaprogramma uitstappen Open systeemvoorkeuren en kies App Store.

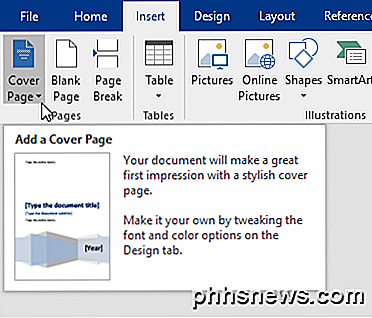

Voeg een omslagpagina toe aan een Word-document

Zoals elke goede schrijver u zal vertellen, is de presentatie van uw werk net zo belangrijk als de inhoud. Dus als u wilt dat mensen uw werk als professioneel ervaren, moet u het er ook goed uit laten zien. Door de ingebouwde voorbladfunctie van Word te gebruiken, kunt u een professioneel ogende voorpagina toevoegen aan elk document

![[Gesponsord] Bewapen uw pc met de beste nieuwe mediaspeler die het verdient!](http://phhsnews.com/img/how-to-2018/arm-your-pc-with-best-new-media-player-it-deserves.png)