Wat is er veranderd? SHA-1 Aanvalsaanvallen, Explained

Op de eerste dag van 2016 beëindigde Mozilla de ondersteuning voor een verzwakte beveiligingstechnologie genaamd SHA-1 in de webbrowser Firefox. Vrijwel onmiddellijk hebben ze hun beslissing omgekeerd, omdat het de toegang tot sommige oudere websites zou beperken. Maar in februari 2017 is hun angst eindelijk uitgekomen: onderzoekers hebben SHA-1 verbroken door de eerste echte aanvalsaanval te maken. Dit is wat dat betekent.

Wat is SHA-1?

De SHA in SHA-1 staat voor Secure Hash Algorithm , en eenvoudig gezegd, u kunt het zien als een soort van wiskundeprobleem of -methode die de gegevens versleutelt die erin worden geplaatst . Het is ontwikkeld door de NSA van de Verenigde Staten en vormt een belangrijk onderdeel van veel technologieën die worden gebruikt om belangrijke transmissies op internet te coderen. Veel voorkomende coderingsmethoden SSL en TLS, waarvan u misschien hebt gehoord, kunnen een hashfunctie gebruiken zoals SHA-1 om de ondertekende certificaten te maken die u in de browserwerkbalk ziet.

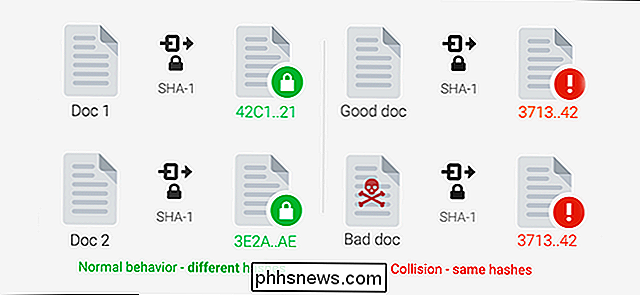

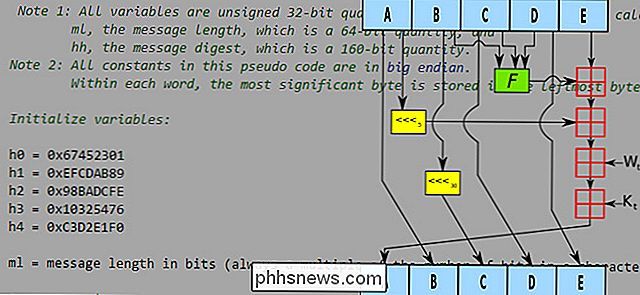

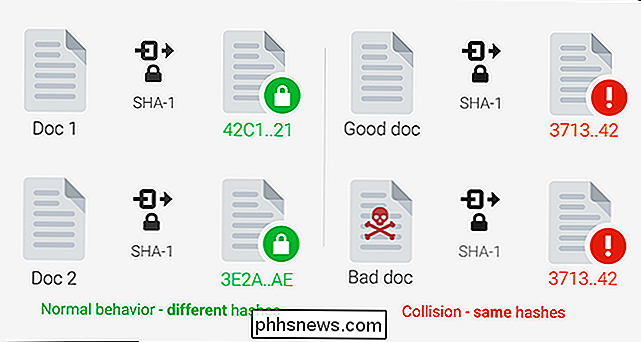

We gaan niet diep in op de wiskunde en computerwetenschap van een van de SHA-functies, maar hier is het basisidee. Een "hash" is een unieke code op basis van de invoer van gegevens. Zelfs kleine, willekeurige reeks letters ingevoerd in een hashfunctie zoals SHA-1 retourneert een lang, ingesteld aantal tekens, waardoor het (mogelijk) onmogelijk wordt om de tekenreeks terug te zetten naar de oorspronkelijke gegevens. Dit is hoe wachtwoordopslag gewoonlijk werkt. Wanneer u een wachtwoord maakt, wordt uw wachtwoordinvoer verhaspeld en opgeslagen door de server. Bij uw terugkeer, wanneer u uw wachtwoord intypt, wordt het opnieuw gehasht. Als dit overeenkomt met de oorspronkelijke hash, kan de invoer als gelijk worden beschouwd en krijgt u toegang tot uw gegevens. Dat is veel technische informatie, maar om het simpel te zeggen: een hash is niet hetzelfde als encryptie, omdat het wordt gebruikt om te bepalen of een bestand is gewijzigd . Wat is invloed op deze technologie? Certificaatautoriteiten of CA , is cruciaal, omdat elke gebruiker een "zelfondertekend" certificaat kan maken - u kunt het zelfs zelf doen op een machine met Linux met Open SSL. Symantec en Digicert zijn bijvoorbeeld twee bekende CA-bedrijven. Laten we een theoretisch scenario doorlopen: How-To Geek wil de sessies van gebruikers privé houden met codering, dus hij verzoekt een CA zoals Symantec met een Verzoek om certificaat ondertekening of CSR . Ze maken een openbare sleutel en persoonlijke sleutel voor het coderen en decoderen van gegevens die via internet worden verzonden. Het CSR-verzoek verzendt de openbare sleutel naar Symantec samen met informatie over de website. Symantec controleert de sleutel tegen zijn record om te controleren of de gegevens ongewijzigd blijven door alle partijen, omdat elke kleine wijziging in de gegevens de hash radicaal anders maakt. Die openbare sleutels en digitale certificaten zijn ondertekend door hashfuncties, omdat de uitvoer van deze functies zijn gemakkelijk te zien. Een openbare sleutel en certificaat met een geverifieerde hash van Symantec (in ons voorbeeld), een autoriteit, verzekert een gebruiker van How-To Geek dat de sleutel ongewijzigd is en niet wordt verzonden door iemand die kwaadaardig is. Omdat de hash gemakkelijk te controleren en onmogelijk is (sommigen zouden zeggen "moeilijk") om te keren, betekent de juiste, geverifieerde hash-handtekening dat het certificaat en de verbinding kunnen worden vertrouwd en dat gegevens kunnen worden goedgekeurd om gecodeerd van begin tot eind te worden verzonden . Maar wat als de hash niet echt uniek was ? Wat is een aanvalsaanval en is het mogelijk in de echte wereld? Dit is de inherente zwakte in alle hashes, inclusief SHA-1. Theoretisch zou de SHA-functie een unieke hash moeten creëren voor alle gegevens die erin worden geplaatst, maar naarmate het aantal hashes groeit, is de kans groter dat verschillende gegevensparen dezelfde hash kunnen creëren. U kunt dus een niet-vertrouwd certificaat met een identieke hash maken voor een vertrouwd certificaat. Als ze u ertoe hebben aangezet dat niet-vertrouwde certificaat te installeren, kan dit zich voordoen als vertrouwd en schadelijke gegevens verspreiden. Het vinden van overeenkomende hashes in twee bestanden wordt een aanvalsaanval genoemd. Er is tenminste één grootschalige aanvalsaanval bekend die al voor MD5-hashes is gebeurd. Maar op 27 februari 2017 kondigde Google SHAttered aan, de allereerste gemaakte botsing voor SHA-1. Google was in staat om een PDF-bestand te maken met dezelfde SHA-1 hash als een ander PDF-bestand, ondanks dat het andere inhoud had. SHAttered werd uitgevoerd in een PDF-bestand. PDF's zijn een relatief losse bestandsindeling; er kunnen veel kleine wijzigingen op bitniveau worden aangebracht zonder te verhinderen dat lezers het openen of zichtbare verschillen veroorzaken. PDF's worden ook vaak gebruikt om malware te leveren. Hoewel SHAttered kan werken op andere soorten bestanden, zoals ISO's, zijn certificaten strikt gespecificeerd, waardoor een dergelijke aanval onwaarschijnlijk is. Dus hoe gemakkelijk is deze aanval om uit te voeren? SHAttered was gebaseerd op een methode die in 2012 werd ontdekt door Marc Stevens en die meer dan 2 ^ 60,3 (9.223 quintillion) SHA-1-bewerkingen vereiste - een duizelingwekkend aantal. Deze methode is echter nog steeds 100.000 keer minder handelingen dan nodig zou zijn om hetzelfde resultaat met brute kracht te bereiken. Google ontdekte dat met 110 high-end grafische kaarten parallel zou werken, het ongeveer een jaar zou duren om een botsing te produceren. Het huren van deze compute tijd van Amazon AWS kost ongeveer $ 110.000. Houd er rekening mee dat naarmate de prijzen dalen voor computeronderdelen en u meer stroom voor minder krijgt, aanvallen zoals SHAttered gemakkelijker kunnen worden afgetrokken. $ 110.000 lijkt misschien veel, maar binnen sommige betaalorganisaties is dit betaalbaar. betekent dat cybervillianen in het echte leven digitale handtekeningen van documenten kunnen smeden, interferentie- en versiecontrolesystemen zoals Git en SVN kunnen verstoren, of een kwaadaardige Linux ISO legitiem kunnen laten lijken. Gelukkig zijn er verzachtende factoren die dergelijke aanvallen voorkomen. SHA-1 wordt zelden meer gebruikt voor digitale handtekeningen. Certificaatautoriteiten leveren niet langer certificaten af die zijn ondertekend met SHA-1, en zowel Chrome als Firefox hebben ondersteuning voor hen vrijgegeven. Linux-distributies worden meestal vaker dan eenmaal per jaar uitgebracht, waardoor het onpraktisch is voor een aanvaller om een schadelijke versie te maken en vervolgens een padding te genereren die dezelfde SHA-1 hash heeft. Aan de andere kant zijn sommige aanvallen op basis van SHAttered al gebeurt in de echte wereld. Het SVN-versiebeheersysteem gebruikt SHA-1 om bestanden te differentiëren. Als u de twee PDF's uploadt met identieke SHA-1-hashes naar een SVN-repository, raakt deze beschadigd. Hoe kan ik mezelf beschermen tegen SHA-1-aanvallen? De normale gebruiker hoeft niet veel te doen. Als u checksums gebruikt om bestanden te vergelijken, moet u SHA-2 (SHA-256) of SHA-3 gebruiken in plaats van SHA-1 of MD5. Evenzo, als u een ontwikkelaar bent, moet u zeker moderne hashing-algoritmen zoals SHA-2, SHA-3 of bcrypt gebruiken. Als je bang bent dat SHAttered is gebruikt om twee verschillende bestanden dezelfde hash te geven, heeft Google een tool op de SHAttered-site vrijgegeven die je kan controleren.

Stel dat u een website privé moet bezoeken. Uw bank, uw e-mailadres en zelfs uw Facebook-account gebruiken allemaal codering om de gegevens die u privé stuurt te bewaren. Een professionele website biedt codering door het verkrijgen van een certificaat van een vertrouwde autoriteit-een derde partij, vertrouwd om ervoor te zorgen dat de codering op het niveau staat, privé is tussen de website en gebruiker, en niet bespied door een andere partij. Deze relatie met de derde, genaamd

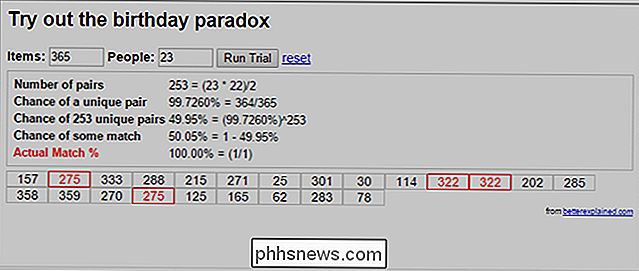

Misschien heb je wel eens gehoord van het "verjaardagsprobleem" in de wiskunde , hoewel je misschien niet wist hoe het werd genoemd. Het basisidee is dat als je een voldoende grote groep mensen verzamelt, de kans groot is dat twee of meer mensen dezelfde verjaardag hebben. Hoger dan je in feite zou verwachten - genoeg dat het een raar toeval lijkt. In een groep van slechts 23 mensen is er een kans van 50% dat twee een verjaardag delen.

Afbeelding Credits: Lego Firefox, Veel hash, Do not Do not Hurt the Web auteur unknown, Google.

Hoe u een Sunrise-alarmklok bouwt op de goedkope

Sunrise-simulerende alarmklokken zijn een geweldige manier om 's morgens wakker te worden, maar commerciële zonsopkomst-simulators zijn belachelijk duur. Lees verder terwijl we u laten zien hoe u van een slimme lampstartkit een zonsopkomst-simulator maakt (en tegelijkertijd profiteert van de voordelen van slimme lampen).

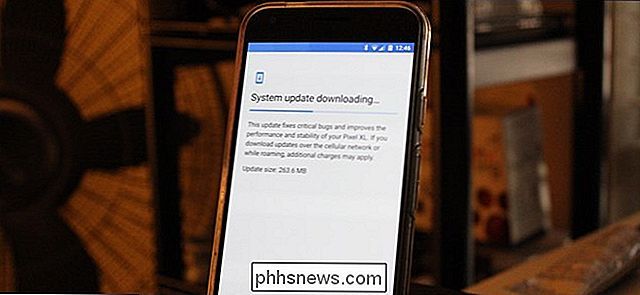

Handmatig controleren op systeemupdates op een Android-telefoon

Wanneer een nieuwe versie van Android voor uw telefoon wordt uitgebracht, wordt deze meestal niet voor iedereen tegelijk weergegeven. In plaats daarvan rolt het na verloop van tijd op. U kunt echter eenvoudig controleren of deze beschikbaar is op uw apparaat in plaats van te wachten op een melding. OPMERKING: dit artikel bevatte een niet-bevestigde truc voor het "forceren" van Android om te controleren op updates door gedwongen stoppen het Google Services Framework en het wissen van zijn gegevens.