Hoe te zien of uw VPN uw persoonlijke informatie lekt

Veel mensen gebruiken Virtual Private Networks (VPN's) om hun identiteit te maskeren, hun communicatie te versleutelen of op het web vanaf een andere locatie te surfen. Al die doelen kunnen uit elkaar vallen als je echte informatie lekt door een gat in de beveiliging, wat vaker voorkomt dan je zou denken. Laten we eens kijken hoe deze lekkages kunnen worden geïdentificeerd en gecorrigeerd.

Hoe VPN-lekken optreden

De basisprincipes van VPN-gebruik zijn redelijk eenvoudig: u installeert een softwarepakket op uw computer, apparaat of router (of gebruikt de ingebouwde voorziening VPN-software). Deze software legt al uw netwerkverkeer vast en stuurt het door een gecodeerde tunnel naar een extern exitpunt. Voor de buitenwereld lijkt al uw verkeer afkomstig te zijn van dat externe punt in plaats van uw werkelijke locatie. Dit is geweldig voor privacy (als je ervoor wilt zorgen dat niemand tussen je apparaat en de exit-server kan zien wat je doet), is het geweldig voor virtuele grenshoppen (zoals het kijken naar Amerikaanse streamingdiensten in Australië), en het is een uitstekende manier om dit te doen om je identiteit online te camoufleren.

Computerbeveiliging en privacy zijn echter voortdurend een spel van kat en muis. Geen enkel systeem is perfect, en in de loop van de tijd komen kwetsbaarheden aan het licht die uw veiligheid in gevaar kunnen brengen - en VPN-systemen vormen hierop geen uitzondering. Dit zijn de drie belangrijkste manieren waarop uw VPN uw persoonlijke gegevens kan lekken.

Flawed-protocollen en bugs

In 2014 bleek de goed gepubliceerde Heartbleed-bug de identiteit van VPN-gebruikers te lekken. Begin 2015 is er een kwetsbaarheid op de webbrowser ontdekt die het voor een externe partij mogelijk maakt om een verzoek aan een webbrowser te verzenden om het echte IP-adres van de gebruiker te onthullen (omzeiling van de versluiering die de VPN-service biedt).

Deze kwetsbaarheid, onderdeel van het WebRTC communicatieprotocol, is nog steeds niet volledig gepatcht en het is nog steeds mogelijk voor de websites waarmee u verbinding maakt, zelfs achter de VPN, om uw browser te pollen en uw echte adres te krijgen. Eind 2015 werd een minder wijdverspreide (maar nog steeds problematische) kwetsbaarheid ontdekt waarbij gebruikers op dezelfde VPN-service andere gebruikers konden ontmaskeren.

Dit soort kwetsbaarheden zijn het ergst omdat ze onmogelijk te voorspellen zijn, bedrijven ze traag patchen, en u moet een goed geïnformeerde consument zijn om ervoor te zorgen dat uw VPN-provider op gepaste wijze te maken heeft met bekende en nieuwe bedreigingen. Niettemin, als ze eenmaal zijn ontdekt, kun je stappen ondernemen om jezelf te beschermen (zoals we in een oogwenk zullen benadrukken).

DNS-lekken

Zelfs zonder duidelijke bugs en veiligheidslekken is er altijd de kwestie van DNS lekken (dit kan het gevolg zijn van slechte configuratie-keuzes van het besturingssysteem, gebruikersfout of fout in de VPN-provider). DNS-servers lossen die mensvriendelijke adressen die u gebruikt (zoals www.facebook.com) op in machinevriendelijke adressen (zoals 173.252.89.132). Als uw computer een andere DNS-server gebruikt dan de locatie van uw VPN, kan deze informatie over u weggeven.

DNS-lekken zijn niet zo erg als IP-lekken, maar ze kunnen uw locatie nog steeds weggeven. Als uw DNS-lek aantoont dat uw DNS-servers bijvoorbeeld tot een kleine ISP behoren, verlaagt het uw identiteit aanzienlijk en kan het u snel geografisch lokaliseren.

Elk systeem kan kwetsbaar zijn voor een DNS-lek, maar Windows is historisch gezien een van de ergste overtreders, vanwege de manier waarop het besturingssysteem omgaat met DNS-verzoeken en -oplossing. De DNS-afhandeling door Windows 10 met een VPN is zelfs zo slecht dat de computerbeveiligingsafdeling van het Department of Homeland Security, het Amerikaanse Computer Emergency Readiness Team, in augustus 2015 daadwerkelijk een briefing heeft gegeven over het beheren van DNS-verzoeken.

IPv6 Lekken

GERELATEERD: Gebruikt u IPv6 nog? Zou u het nog moeten schelen?

Tot slot kan het IPv6-protocol lekkages veroorzaken die uw locatie weggeven en toestaan dat derden uw verplaatsingen via internet kunnen volgen. Als u niet bekend bent met IPv6, bekijk dan hier onze uitleg - het is in feite de volgende generatie IP-adressen en de oplossing voor de wereld zonder IP-adressen, aangezien het aantal mensen (en hun internet-verbonden producten) omhoog schiet.

Hoewel IPv6 geweldig is om dat probleem op te lossen, is het op dit moment niet zo geweldig voor mensen die zich zorgen maken over privacy. Lang verhaal kort: sommige VPN-providers verwerken alleen IPv4-verzoeken en negeren IPv6-verzoeken. Als uw specifieke netwerkconfiguratie en internetprovider zijn bijgewerkt om IPv6

maar te ondersteunen, behandelt uw VPN geen IPv6-verzoeken, u bevindt zich in een situatie waarin een derde partij IPv6-verzoeken kan doen die uw ware identiteit onthullen (omdat de VPN geeft ze gewoon blindelings door aan je lokale netwerk / computer, wat het verzoek eerlijk beantwoordt). Op dit moment zijn IPv6-lekken de minst bedreigende bron van gelekte gegevens. De wereld is zo traag geweest om IPv6 te gebruiken dat, in de meeste gevallen, uw ISP die zijn voeten sleept en zelfs ondersteunt, u eigenlijk tegen het probleem beschermt. U moet zich echter bewust zijn van het potentiële probleem en er proactief tegen beschermen. Lekken controleren

GERELATEERD:

Wat is het verschil tussen een VPN en een proxy?

Dus waar doet dit alles u als eindgebruiker achterlaten als het gaat om veiligheid? Het laat je in een positie waarin je actief waakzaam moet zijn over je VPN-verbinding en vaak je eigen verbinding moet testen om ervoor te zorgen dat deze niet lekt. Raak echter niet in paniek: we gaan u door het hele proces van testen en patchen van bekende beveiligingslekken leiden. Lekken controleren is een vrij eenvoudige zaak, hoewel u ze oplost, zoals u zult zien in de volgende deel, is een beetje lastiger. Het internet staat vol met veiligheidsbewuste mensen en er is geen tekort aan bronnen die online beschikbaar zijn om u te helpen bij het controleren op verbindingskwetsbaarheden.

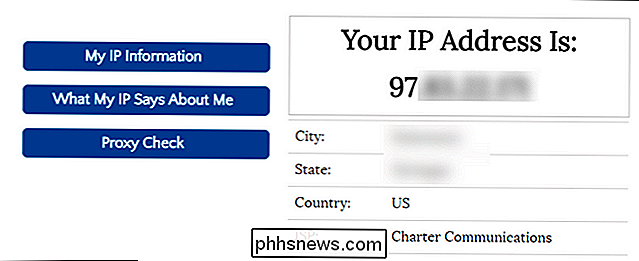

Stap één: vind uw lokale IP

Bepaal eerst wat het daadwerkelijke IP-adres van uw lokale internetverbinding is. Als u uw thuisverbinding gebruikt, is dit het IP-adres dat uw internetprovider (ISP) u heeft verstrekt. Als u bijvoorbeeld wifi op een luchthaven of hotel gebruikt, is dit het IP-adres van

hun

ISP. Hoe dan ook, we moeten erachter komen hoe een naakte verbinding van uw huidige locatie naar het grotere internet eruit ziet.

U kunt uw echte IP-adres vinden door uw VPN tijdelijk uit te schakelen. U kunt ook een apparaat pakken op hetzelfde netwerk dat niet is verbonden met een VPN. Ga vervolgens naar een website als WhatIsMyIP.com om uw openbare IP-adres te bekijken. Noteer dit adres, want dit is het adres dat u niet

wilt laten zien in de VPN-test die we hebben zal snel handelen.

Stap twee: Voer de basislijnlektest uit Koppel vervolgens uw VPN los en voer de volgende lektest uit op uw machine. Dat klopt, we willen niet dat de VPN nog maar net draait - we moeten eerst wat basisgegevens krijgen.

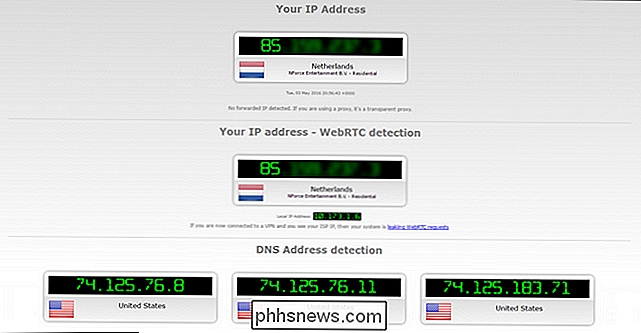

Voor onze doeleinden gaan we IPLeak.net gebruiken, omdat het tegelijkertijd tests uitvoert voor uw IP-adres, als uw IP-adres lekt via WebRTC en welke DNS-servers uw verbinding gebruikt.

In de bovenstaande schermafbeelding zijn ons IP-adres en ons door WebRTC gelekt adres identiek (hoewel we ze hebben vervaagd) uit) - beide zijn de IP-adressen die door onze lokale ISP worden geleverd per cheque die we in de eerste stap van deze sectie hebben uitgevoerd. Verder komen alle DNS-vermeldingen in de "DNS-adresdetectie" langs de onderkant overeen met de DNS instellingen op onze machine (we hebben onze computer ingesteld om verbinding te maken met de DNS-servers van Google). Dus voor onze eerste lektest wordt alles gecontroleerd, omdat we niet zijn verbonden met onze VPN. Als laatste test kunt u ook controleren of uw machine IPv6-adressen lekt met IPv6Leak.com. Zoals we eerder al zeiden, hoewel dit nog steeds een zeldzaam probleem is, doet het nooit kwaad om proactief te zijn.

Nu is het tijd om de VPN aan te zetten en meer tests uit te voeren.

Stap drie: maak verbinding met uw VPN en laat het lek lopen Test opnieuw

Nu is het tijd om verbinding te maken met uw VPN. Welke routine je VPN ook nodig heeft om een verbinding tot stand te brengen, dit is het moment om het te doorlopen - start het VPN-programma, schakel de VPN in je systeeminstellingen in, of wat je normaal ook doet om verbinding te maken.

Zodra het is aangesloten, is het tijd om de lektest opnieuw uit te voeren. Deze keer zouden we (hopelijk) totaal andere resultaten moeten zien. Als alles perfect verloopt, hebben we een nieuw IP-adres, geen WebRTC-lekken en een nieuw DNS-item. Nogmaals, we zullen IPLeak.net gebruiken: 9

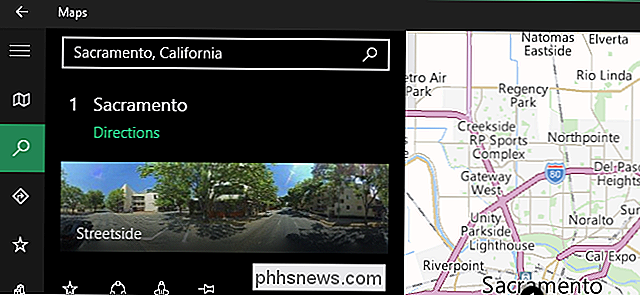

In de bovenstaande screenshot kun je zien dat onze VPN actief is (omdat ons IP-adres laat zien dat we verbonden zijn vanuit Nederland in plaats van de Verenigde Staten), en zowel onze gedetecteerde IP-adres

en

het WebRTC-adres is hetzelfde (wat betekent dat we ons echte IP-adres niet lekken via het WebRTC-beveiligingslek).

De DNS-resultaten onderaan tonen echter dezelfde adressen als voorheen , afkomstig uit de Verenigde Staten - wat betekent dat onze VPN onze DNS-adressen lekt.

Dit is niet het einde van de wereld vanuit privacyoogpunt, in dit specifieke geval, aangezien we de DNS-servers van Google gebruiken in plaats van onze ISP's DNS-servers. Maar het identificeert nog steeds dat we uit de VS komen en het geeft nog steeds aan dat onze VPN DNS-verzoeken lekt, wat niet goed is. OPMERKING: als uw IP-adres helemaal niet is gewijzigd, dan is het waarschijnlijk niet een lek". In plaats daarvan, ofwel 1) is uw VPN verkeerd geconfigureerd en maakt helemaal geen verbinding, of 2) uw VPN-provider heeft op de een of andere manier de bal totaal laten vallen en u moet contact opnemen met hun supportlijn en / of een nieuwe VPN-provider zoeken. Ook als u de IPv6-test in de vorige sectie uitvoerde en ontdekte dat uw verbinding reageerde op IPv6-verzoeken, moet u de IPv6-test nu ook opnieuw uitvoeren om te zien hoe uw VPN de aanvragen verwerkt.

gebeurt er als u een lek ontdekt? Laten we het hebben over hoe we ermee moeten omgaan.

Lekken voorkomen

Hoewel het onmogelijk is om elk mogelijk beveiligingsrisico te voorspellen en te voorkomen, kunnen we eenvoudig WebRTC-kwetsbaarheden, DNS-lekken en andere problemen voorkomen. Hier leest u hoe u uzelf kunt beschermen.

Gebruik een gerenommeerde VPN-provider

GERELATEERD:

Hoe u de beste VPN-service voor uw behoeften kiest

Eerst en vooral moet u een gerenommeerde VPN-provider gebruiken die zijn gebruikers houdt op de hoogte zijn van wat er gaande is in de veiligheidswereld (ze zullen het huiswerk doen, zodat u dat niet hoeft te doen),

en

handelt op die informatie om proactief gaten te dichten (en u op de hoogte te stellen wanneer u moet maken veranderingen). Daarom raden we StrongVPN aan, een geweldige VPN-provider die we niet alleen eerder hebben aanbevolen, maar die we ook gebruiken. Wil je snel en vies testen om te zien of je VPN-provider al dan niet op afstand bekend is? Voer een zoekopdracht uit naar hun naam en trefwoorden zoals "WebRTC", "lekkende poorten" en "IPv6-lekken". Als uw provider geen openbare blogposts of ondersteuningsdocumentatie heeft die deze problemen bespreekt, wilt u deze VPN-provider waarschijnlijk niet gebruiken omdat deze hun klanten niet aanspreekt en informeert.

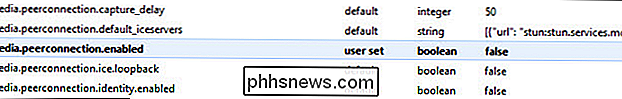

WebRTC-verzoeken uitschakelen Als u ' wanneer u Chrome, Firefox of Opera als uw webbrowser gebruikt, kunt u WebRTC-verzoeken uitschakelen om het WebRTC-lek te sluiten. Chrome-gebruikers kunnen een van de twee Chrome-extensies downloaden en installeren: WebRTC Block of ScriptSafe. Beide blokkeren WebRTC-aanvragen, maar ScriptSafe heeft de toegevoegde bonus dat het schadelijke JavaScript-, Java- en Flash-bestanden blokkeert. Opera-gebruikers kunnen met een kleine aanpassing Chrome-extensies installeren en dezelfde extensies gebruiken om hun browsers te beveiligen. Firefox-gebruikers kunnen de WebRTC-functionaliteit uitschakelen via het about: config-menu. Typ

about: config

in de Firefox-adresbalk, klik op de knop "I'll be careful" en scrol omlaag totdat u het

media.pierconnection.enabled

-item ziet. Dubbelklik op het item om het in te stellen op "false".Nadat u een van de bovenstaande fixes hebt toegepast, wist u de cache van uw webbrowser en start u deze opnieuw.Plug DNS en IPv6 LekkenDNS en IPv6 aansluiten Lekken kunnen een enorme ergernis zijn of eenvoudig te repareren zijn, afhankelijk van de VPN-provider die u gebruikt. In het beste geval kun je eenvoudig via de instellingen van je VPN aan je VPN-provider vertellen om de DNS- en IPv6-gaten te plaatsen en de VPN-software zal al het zware werk voor je afhandelen.Als uw VPN-software deze optie niet biedt (en het is vrij zeldzaam om software te vinden die uw computer namens u op een dergelijke manier zal wijzigen), moet u uw DNS-provider handmatig instellen en IPv6 uitschakelen op apparaatniveau. Zelfs als u nuttige VPN-software hebt die u zwaar moet tillen, raden we u aan de volgende instructies over het handmatig wijzigen van dingen te lezen, zodat u nogmaals kunt controleren of uw VPN-software de juiste wijzigingen aanbrengt.

We zullen laten zien hoe dit te doen op een computer met Windows 10, beide omdat Windows een zeer veel gebruikt besturingssysteem

en

is, omdat het in dit opzicht ook verbazend lek is (vergeleken met andere besturingssystemen). De reden waarom Windows 8 en 10 zo lek zijn, is het gevolg van een wijziging in de manier waarop Windows de DNS-server heeft afgehandeld.

In Windows 7 en lager zou Windows gewoon de DNS-servers gebruiken die u hebt opgegeven in de volgorde waarin u ze hebt opgegeven (of, als dat deed je niet, het zou alleen degenen gebruiken die zijn gespecificeerd op het router- of ISP-niveau). Vanaf Windows 8 heeft Microsoft een nieuwe functie geïntroduceerd die bekend staat als "Smart Multi-Homed Named Resolution". Deze nieuwe functie heeft de manier veranderd waarop Windows DNS-servers werden verwerkt. Om eerlijk te zijn, het versnelt in feite de DNS-resolutie voor de meeste gebruikers, als de primaire DNS-servers traag zijn of niet reageren. Voor VPN-gebruikers kan dit echter DNS-lekken veroorzaken, omdat Windows kan terugvallen op andere DNS-servers dan de door VPN toegewezen.

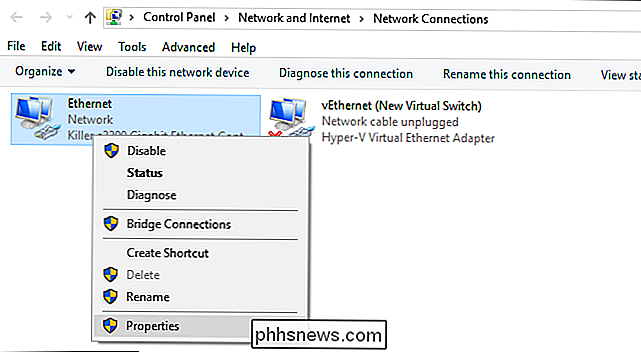

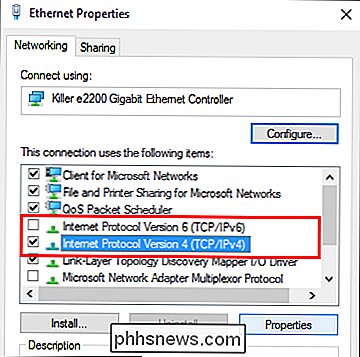

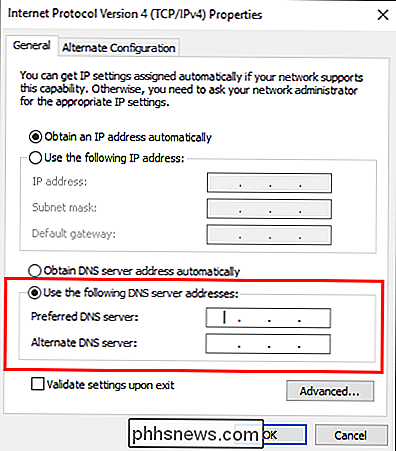

De meest veilige manier om dit op te lossen in Windows 8, 8.1 en 10 (zowel Home als Pro-edities), is het eenvoudig handmatig instellen van de DNS-servers voor alle interfaces. Open daartoe de "Netwerkverbindingen" via het Configuratiescherm> Netwerk en internet> Netwerkverbindingen en klik met de rechtermuisknop op elk bestaand item om te wijzigen de instellingen voor die netwerkadapter. Schakel voor elke netwerkadapter "Internet Protocol Versie 6" uit om te beschermen tegen lekkende IPv6. Selecteer vervolgens "Internet Protocol Versie 4" en klik op de knop "Eigenschappen".

Selecteer "Gebruik de volgende DNS-serveradressen" in het eigenschappenmenu.

In de "Preferred" en "Alternate" DNS-boxen voert u de DNS-servers die u wilt gebruiken. Het beste scenario is dat u de DNS-server gebruikt die specifiek door uw VPN-service wordt geleverd. Als uw VPN geen DNS-servers heeft die u kunt gebruiken, kunt u in plaats daarvan openbare DNS-servers gebruiken die niet zijn gekoppeld aan uw geografische locatie of ISP, zoals de servers van OpenDNS, 208.67.222.222 en 208.67.220.220.

Herhaal dit proces van specificatie van de DNS-adressen voor elke adapter op uw VPN-compatibele computer om ervoor te zorgen dat Windows nooit kan terugvallen op het verkeerde DNS-adres.

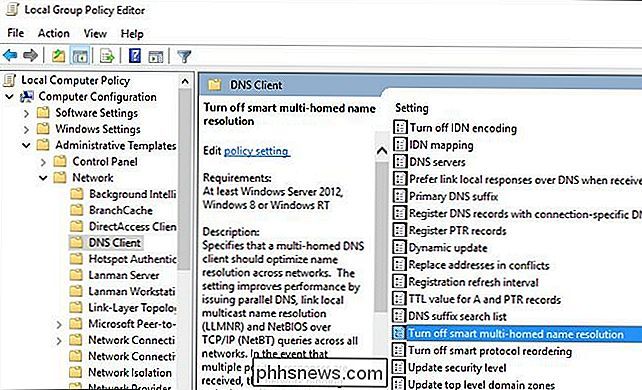

Windows 10 Pro-gebruikers kunnen ook de hele Smart Multi-Homed Named Resolution-functie via de Groep uitschakelen Beleidseditor, maar we raden u ook aan de bovenstaande stappen uit te voeren (als een toekomstige update de functie opnieuw inschakelt, lekt uw computer uit DNS-gegevens).

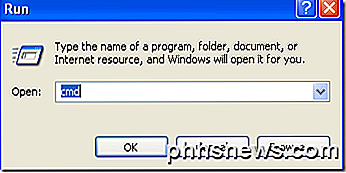

Druk hiervoor op Windows + R om het dialoogvenster Uitvoeren te openen, voer het in "Gpedit.msc" om de Local Group Policy Editor te starten en, zoals hieronder te zien, naar Administrative Templates> Network> DNS-Client te navigeren. Zoek het item "Schakel multi-homed naamresolutie uit".

Dubbelklik op het item en selecteer "Inschakelen" en druk vervolgens op de "OK" -knop (dat is een beetje contra-ongepast, maar de instelling is "smart uitschakelen" ... "zodat het daadwerkelijk het beleid activeert dat de functie uitzet). Nogmaals, voor de nadruk, raden we aan handmatig al uw DNS-vermeldingen te bewerken, dus zelfs als deze beleidswijziging mislukt of wordt gewijzigd, bent u nog steeds beschermd.

Wat betekent onze lektest nu met al deze wijzigingen?

Schoon als een fluitje: ons IP-adres, onze WebRTC-lektest en ons DNS-adres komt allemaal terug als behorend tot ons VPN-exitknooppunt in Nederland. Wat de rest van het internet betreft, komen we uit de Lowlands.

Het privé-detective-spel spelen op basis van je eigen verbinding is niet bepaald een spannende manier om een avond door te brengen, maar het is een noodzakelijke stap om ervoor te zorgen dat je VPN-verbinding is niet aangetast en lekt uw persoonlijke gegevens. Gelukkig met de hulp van de juiste tools en een goede VPN, is het proces pijnloos en worden uw IP- en DNS-gegevens privé gehouden.

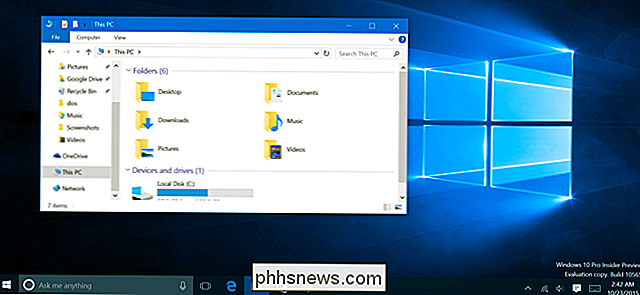

Nieuwe functies in Windows First First November Update

De eerste grote update voor Windows 10, die vandaag via Windows Update zou moeten aankomen, herstelt veel problemen met Windows 10. Microsoft stroomlijnt activeren, gekleurde titelbalken van vensters herstellen, Skype integreren en de Edge-browser verbeteren. Maar ze hebben ook advertenties toegevoegd aan het menu Start.

Beste online koopgidsen die u moet raadplegen voordat u een aankoop doet

Wilt u een nieuwe computer kopen, een nieuwe DSLR-camera, een nieuw elektrisch gereedschap, een nieuw apparaat of een nieuw meubelstuk? Als dat zo is, moet u altijd de tijd nemen voordat u een grote aankoop doet. Ik heb vrienden en familie altijd verteld om even te wachten en een beetje onderzoek te doen voordat ze naar buiten gaan en gewoon iets kopen van een lokale winkel waar ze ook aan gewend zijn