De router controleren op malware

De beveiliging van de gebruikersrouter is vrij slecht. Aanvallers maken misbruik van lackadaisical-fabrikanten en vallen grote hoeveelheden routers aan. U kunt als volgt controleren of uw router is gehackt.

De thuisroutermarkt lijkt veel op de Android-smartphonemarkt. Fabrikanten produceren grote aantallen verschillende apparaten en vinden het niet lastig om ze bij te werken, zodat ze open kunnen blijven voor aanvallen.

Hoe uw router kan deelnemen aan de donkere kant

GERELATEERD: Wat is DNS en moet ik een andere DNS-server gebruiken ?

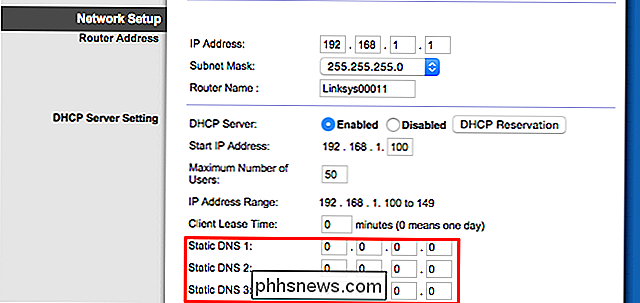

Aanvallers proberen vaak de DNS-serverinstelling op uw router te wijzigen door deze naar een kwaadwillende DNS-server te verwijzen. Wanneer u verbinding probeert te maken met een website, bijvoorbeeld de website van uw bank, vertelt de kwaadwillende DNS-server u dat u naar een phishingsite moet gaan. Het kan nog steeds bankofamerica.com in uw adresbalk zeggen, maar u bevindt zich op een phishingsite. De kwaadwillende DNS-server reageert niet noodzakelijk op alle vragen. Het kan simpelweg een time-out voor de meeste aanvragen betekenen en vervolgens query's doorsturen naar de standaard DNS-server van uw ISP. Ongebruikelijk trage DNS-verzoeken zijn een teken dat u mogelijk een infectie heeft.

Mensen met een scherpe blik kunnen merken dat een dergelijke phishing-site geen HTTPS-codering heeft, maar veel mensen merken dit niet. SSL-stripping-aanvallen kunnen zelfs de versleuteling tijdens het transport verwijderen.

Aanvallers kunnen ook gewoon advertenties injecteren, zoekresultaten doorsturen of proberen drive-by downloads te installeren. Ze kunnen aanvragen voor Google Analytics of andere scripts vastleggen die bijna elke website gebruikt en omleiden naar een server die een script levert dat in plaats daarvan advertenties injecteert. Als je pornografische advertenties op een legitieme website zoals How-To Geek of de New York Times ziet, ben je bijna zeker ergens mee besmet - hetzij op je router of op je computer zelf.

Veel aanvallen maken gebruik van cross-site verzoeken vervalsing (CSRF) aanvallen. Een aanvaller plaatst kwaadaardig JavaScript in een webpagina en JavaScript probeert de webgebaseerde beheerpagina van de router te laden en de instellingen te wijzigen. Omdat JavaScript op een apparaat in uw lokale netwerk wordt uitgevoerd, heeft de code toegang tot de webinterface die alleen beschikbaar is binnen uw netwerk.

Sommige routers kunnen hun externe beheerinterfaces activeren samen met standaardgebruikersnamen en wachtwoorden - bots kunnen scannen op dergelijke routers op internet en krijgen toegang. Andere exploits kunnen profiteren van andere routerproblemen. UPnP lijkt bijvoorbeeld kwetsbaar op veel routers.

Controleren

GERELATEERD: 10 Nuttige opties die u kunt configureren in de webinterface van uw router

Het enige signaal dat een router is gecompromitteerd is dat de DNS-server is gewijzigd. U wilt de webgebaseerde interface van uw router bezoeken en de DNS-serverinstelling controleren.

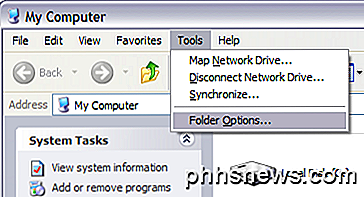

Eerst moet u de webgebaseerde instellingenpagina van uw router openen. Controleer het gateway-adres van uw netwerkverbinding of raadpleeg de documentatie van uw router voor meer informatie.

Meld u aan met de gebruikersnaam en het wachtwoord van uw router, indien nodig. Zoek ergens naar een "DNS" -instelling, vaak in het WAN- of internetverbindingsinstellingsscherm. Als het is ingesteld op "Automatisch", is dat prima - het krijgt het van uw ISP. Als het is ingesteld op "Handmatig" en er aangepaste DNS-servers zijn ingevoerd, kan dat heel goed een probleem zijn.

Het is geen probleem als u uw router hebt geconfigureerd om goede alternatieve DNS-servers te gebruiken, bijvoorbeeld 8.8.8.8 en 8.8.4.4 voor Google DNS of 208.67.222.222 en 208.67.220.220 voor OpenDNS. Maar als er DNS-servers zijn die u niet herkent, betekent dit dat malware uw router heeft gewijzigd om DNS-servers te gebruiken. Als u twijfelt, voert u een zoekopdracht uit op het web naar de DNS-serveradressen en controleert u of deze legitiem zijn of niet. Iets als "0.0.0.0" is goed en vaak betekent dit gewoon dat het veld leeg is en dat de router automatisch een DNS-server krijgt.

Deskundigen adviseren om deze instelling af en toe te controleren om te zien of uw router is gehackt of niet.

Help, There 'a Malicious DNS Server!

Als hier een kwaadwillende DNS-server is geconfigureerd, kunt u deze uitschakelen en uw router laten weten de automatische DNS-server van uw internetprovider te gebruiken of de adressen van legitieme DNS-servers zoals Google DNS of OpenDNS hier in te voeren.

Als er een kwaadwillende gebruiker is Als u hier een DNS-server hebt ingevoerd, wilt u mogelijk al uw routerinstellingen wissen en deze in de fabriek opnieuw instellen voordat u deze opnieuw instelt - alleen al om veilig te zijn. Gebruik vervolgens de onderstaande trucs om de router te beveiligen tegen verdere aanvallen.

Uw router beveiligen tegen aanvallen

VERWIJD: Beveilig uw draadloze router: 8 dingen die u nu kunt doen

U kunt zeker verharden uw router tegen deze aanvallen - enigszins. Als de router beveiligingsgaten heeft, heeft de fabrikant niet gepatcht. U kunt deze niet volledig beveiligen.

- Firmware-updates installeren : controleer of de nieuwste firmware voor uw router is geïnstalleerd. Schakel automatische firmware-updates in als de router dit aanbiedt - helaas doen de meeste routers dit niet. Hiermee bent u er zeker van dat u bent beschermd tegen eventuele fouten die zijn hersteld.

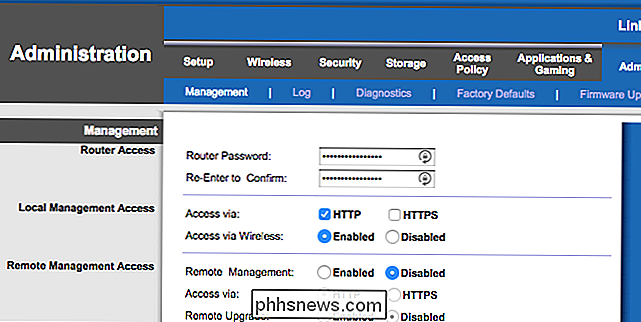

- Externe toegang uitschakelen : externe toegang tot de webgebaseerde beheerpagina's van de router uitschakelen.

- Het wachtwoord wijzigen : de wachtwoord voor de webgebaseerde beheerinterface van de router, zodat aanvallers niet zomaar kunnen instappen met de standaard.

- Schakel UPnP uit: UPnP is bijzonder kwetsbaar. Zelfs als UPnP niet kwetsbaar is op uw router, kan een stukje malware dat ergens in uw lokale netwerk draait UPnP gebruiken om uw DNS-server te wijzigen. Dat is precies hoe UPnP werkt - het vertrouwt alle verzoeken vanuit uw lokale netwerk.

DNSSEC zou extra beveiliging moeten bieden, maar het is hier geen wondermiddel. In de echte wereld vertrouwt elk clientbesturingssysteem gewoon de geconfigureerde DNS-server. De kwaadwillende DNS-server kan beweren dat een DNS-record geen DNSSEC-informatie heeft of dat het DNSSEC-informatie heeft en dat het doorgegeven IP-adres het echte is.

Image Credit: nrkbeta op Flickr

Wat zijn de Windows A: en B: schijven die worden gebruikt?

Het station C: is de standaardinstallatielocatie voor Windows. Als u een cd / dvd-station op uw computer hebt, is dit waarschijnlijk de D: schijf en eventuele extra schijven vallen daarna in de rij. Hoe zit het met de A: en B: drives? Afbeelding door Michael Holley . De vraag en antwoordsessie van vandaag komt tot ons dankzij SuperUser - een onderverdeling van Stack Exchange, een community-drive groepering van Q & A-websites.

Een USB-sleutel ontgrendelen voor een BitLocker-gecodeerde pc

Schakel BitLocker-codering in en Windows ontgrendelt uw schijf automatisch elke keer dat u uw computer start met behulp van de TPM die is ingebouwd in de meeste moderne computers . Maar u kunt elk USB-flashstation instellen als een "opstartsleutel" die aanwezig moet zijn bij het opstarten voordat uw computer het station kan ontsleutelen en Windows kan starten.