Hoe AutoRun Malware een probleem werd op Windows en hoe het was (meestal)

opgelost

Dankzij slechte ontwerpbeslissingen was AutoRun ooit een groot beveiligingsprobleem op Windows. AutoRun stond kwaadwillende software toe om te starten zodra u schijven en USB-stations op uw computer installeerde.

Deze fout werd niet alleen misbruikt door malware-auteurs. Het werd beroemd door Sony BMG gebruikt om een rootkit op muziek-cd's te verbergen. Windows zou de rootkit automatisch uitvoeren en installeren als je een schadelijke Sony audio-CD in je computer hebt geplaatst.

De oorsprong van AutoRun RELATED:

Niet alle "virussen" zijn virussen: 10 Malwarewoorden verklaard

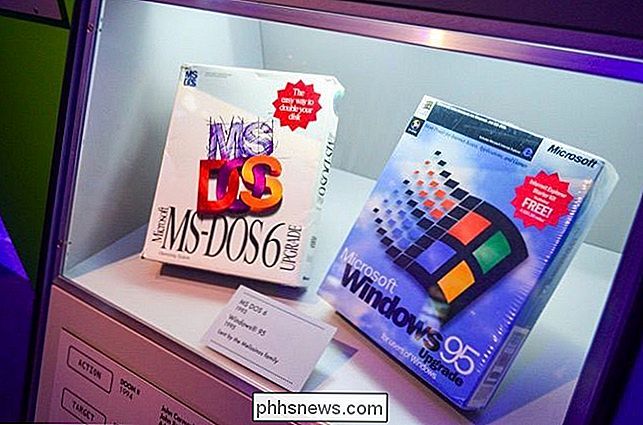

AutoRun was een functie die werd geïntroduceerd in Windows 95. Wanneer u een softwareschijf op uw computer installeerde, zou Windows de schijf automatisch lezen en - als er een autorun.inf-bestand werd gevonden in de hoofdmap van de schijf - zou het programma automatisch worden gestart gespecificeerd in het autorun.inf bestand.

Dit is de reden waarom, toen je een software-cd of pc-gameschijf op je computer installeerde, het automatisch een installatieprogramma of een opstartscherm met opties startte. De functie is ontworpen om dergelijke schijven gebruiksvriendelijk te maken, waardoor gebruikersverwarring wordt verminderd. Als AutoRun niet bestond, zouden gebruikers het venster van de bestandsbrowser moeten openen, naar de schijf moeten navigeren en in plaats hiervan een bestand setup.exe moeten starten.

Dit werkte een tijd lang vrij goed en er waren geen grote problemen . Thuisgebruikers hadden immers geen gemakkelijke manier om hun eigen CD's te produceren voordat CD-branders wijdverspreid waren. Je zou echt alleen commerciële schijven tegenkomen, en ze waren over het algemeen betrouwbaar.

Maar zelfs terug in Windows 95 toen AutoRun werd geïntroduceerd, was het niet ingeschakeld voor floppydisks. Per slot van rekening kon iedereen de gewenste bestanden op een floppydisk plaatsen. Met AutoRun voor diskettes kan malware zich verspreiden van diskette naar computer naar diskette naar computer.

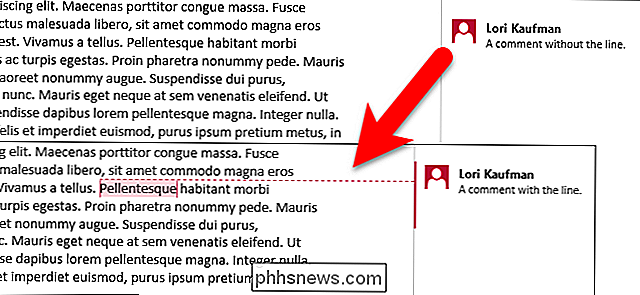

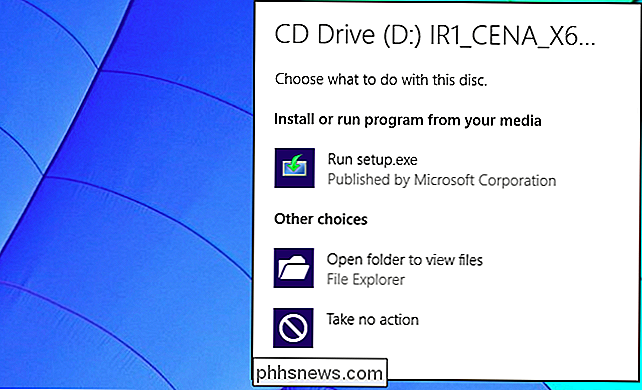

AutoPlay in Windows XP

Windows XP heeft deze functie verfijnd met een "AutoPlay" -functie. Wanneer u een schijf, USB-flashstation of een ander type apparaat voor verwisselbare media plaatst, zal Windows de inhoud ervan onderzoeken en u acties voorstellen. Als u bijvoorbeeld een SD-kaart invoegt die foto's bevat van uw digitale camera, wordt u aangeraden om iets te doen dat geschikt is voor afbeeldingsbestanden. Als een schijf een autorun.inf-bestand heeft, ziet u een optie waarin u wordt gevraagd of u ook automatisch een programma van de schijf wilt uitvoeren.

Microsoft wilde echter dat cd's hetzelfde zouden werken. Dus, in Windows XP, zouden CD's en DVD's nog altijd automatisch programma's uitvoeren als ze een autorun.inf-bestand hadden, of zouden ze automatisch hun muziek beginnen af te spelen als het audio-cd's waren. En vanwege de beveiligingsarchitectuur van Windows XP zouden die programma's waarschijnlijk met beheerdersrechten worden gestart. Met andere woorden, ze hebben volledige toegang tot uw systeem.

Met USB-stations die autorun.inf-bestanden bevatten, zou het programma niet automatisch worden uitgevoerd, maar zou u de optie in een AutoPlay-venster kunnen presenteren.

schakel dit gedrag nog steeds uit. Er waren opties begraven in het besturingssysteem zelf, in het register en de groepsbeleid-editor. Je zou ook de Shift-toets ingedrukt kunnen houden tijdens het plaatsen van een schijf en Windows zou het AutoRun-gedrag niet uitvoeren.

Sommige USB-drives kunnen CD's emuleren, en zelfs CD's zijn niet veilig

Deze bescherming begon onmiddellijk te verdwijnen . SanDisk en M-Systems zagen het CD AutoRun-gedrag en wilden dit voor hun eigen USB-flashstations, dus maakten ze U3-flashstations. Deze flashdrives emuleerden een cd-station wanneer je ze op een computer aansluit, dus een Windows XP-systeem start automatisch programma's wanneer ze zijn verbonden.

Natuurlijk zijn zelfs cd's niet veilig. Aanvallers kunnen gemakkelijk een cd- of dvd-station branden of een herschrijfbare schijf gebruiken. Het idee dat CD's op de een of andere manier veiliger zijn dan USB-drives is verkeerd.

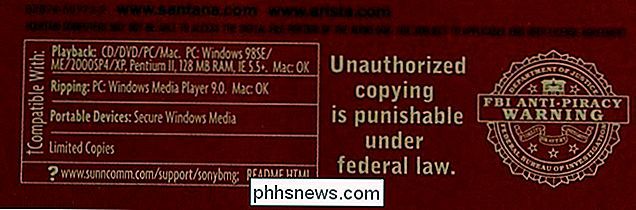

Ramp 1: De Sony BMG Rootkit Fiasco

In 2005 begon Sony BMG Windows rootkits te verzenden op miljoenen van hun audio-cd's. Wanneer u de audio-cd in uw computer hebt geplaatst, zou Windows het bestand autorun.inf lezen en automatisch het rootkit-installatieprogramma uitvoeren dat uw computer op de achtergrond heeft geïnfecteerd. Het doel hiervan was om te voorkomen dat u de muziekschijf kopieert of naar uw computer ript. Omdat dit normaal gesproken ondersteunde functies zijn, moest de rootkit uw hele besturingssysteem ondermijnen om ze te onderdrukken.

Dit was allemaal mogelijk dankzij AutoRun. Sommige mensen raadden Shift aan te houden wanneer je een audio-CD in je computer had gestopt, en anderen vroegen zich openlijk af of het vasthouden aan Shift om de rootkit niet te installeren zou worden beschouwd als een schending van de DMCA's anti-omzeilingsverboden tegen het omzeilen van kopieerbeveiliging. schreef de lange, sorry geschiedenis van haar. Laten we zeggen dat de rootkit instabiel was, malware misbruik maakte van de rootkit om Windows-systemen gemakkelijker te infecteren, en Sony kreeg een enorm en welverdiend zwart oog in de publieke arena.

Ramp 2: de Conficker Worm en andere malware

Conficker was een bijzonder gemene worm die voor het eerst werd ontdekt in 2008. Hij infecteerde onder andere aangesloten USB-apparaten en creëerde autorun.inf-bestanden erop die automatisch malware zouden uitvoeren wanneer ze met een andere computer waren verbonden. Zoals antivirusbedrijf ESET schreef:

"USB-drives en andere verwijderbare media, die elke keer worden benaderd door de Autorun / Autoplay-functionaliteiten (standaard) als je ze op je computer aansluit, zijn tegenwoordig de meest gebruikte virusdragers."

Conficker was de meest bekende, maar het was niet de enige malware die de gevaarlijke AutoRun-functionaliteit misbruikte. AutoRun als een functie is praktisch een geschenk voor malware-auteurs.

Windows Vista heeft AutoRun standaard uitgeschakeld, maar ... heeft uiteindelijk aanbevolen dat Windows-gebruikers de AutoRun-functionaliteit uitschakelen. Windows Vista heeft een aantal goede wijzigingen doorgevoerd die Windows 7, 8 en 8.1 allemaal hebben overgenomen.

In plaats van automatisch programma's van CD's, DVD's en USB-drives te laten verschijnen als schijven, toont Windows gewoon het AutoPlay-dialoogvenster voor deze schijven als goed. Als een aangesloten schijf of station een programma heeft, ziet u het als een optie in de lijst. Windows Vista en latere versies van Windows zullen niet automatisch programma's uitvoeren zonder het u te vragen - u zou op de "Uitvoeren [programma] .exe" optie in het AutoPlay dialoogvenster moeten klikken om het programma uit te voeren en geïnfecteerd te raken.

GERELATEERD:

Geen paniek, maar alle USB-apparaten hebben een groot beveiligingsprobleem Maar malware kan zich nog steeds verspreiden via AutoPlay. Als u een schadelijke USB-schijf op uw computer aansluit, bent u nog steeds slechts één klik verwijderd van het uitvoeren van de malware via het AutoPlay-dialoogvenster - ten minste met de standaardinstellingen. Andere beveiligingsfuncties zoals UAC en uw antivirusprogramma kunnen u helpen beschermen, maar u moet nog steeds alert zijn.

En helaas hebben we nu een nog enger veiligheidsrisico van USB-apparaten om op de hoogte te zijn.

Als u wilt , kunt u AutoPlay volledig uitschakelen, of alleen voor bepaalde typen stations, zodat u geen pop-up van AutoPlay krijgt als u verwijderbare media in uw computer plaatst. U vindt deze opties in het Configuratiescherm. Voer een zoekopdracht uit voor "autoplay" in het zoekvak van het configuratiescherm om ze te vinden.

Image Credit: aussiegal op Flickr, m01229 op Flickr, Lordcolus op Flickr

Wat is het verschil tussen jailbreaking, Rooting en Unlocking?

In vergelijking met een pc zijn telefoons en tablets redelijk vergrendelde apparaten. Jailbreaken, rooten en ontgrendelen zijn allemaal manieren om hun beperkingen te omzeilen en dingen te doen die fabrikanten en vervoerders niet willen. Sommige landen hebben wetten die voorkomen dat u deze dingen doet met de apparaten waarvoor u hebt betaald en Juridisch eigendom - we zullen hier niet in die wetten ingaan.

Gmail, YouTube, Google Maps en andere Google-apps gebruiken op Amazon's Fire Tablet

De Appstore van Amazon heeft nogal wat grote namen, waaronder die van Microsoft. Maar Google heeft geen eigen apps in de Amazon Appstore. Het is nog steeds mogelijk om op andere manieren toegang te krijgen tot de services van Google - of gebruik zelfs de eigenlijke Android-apps van Google op uw Fire Tablet.